Sapevi che un terzo dei siti web del mondo utilizza WordPress come il loro CMS? Ora fallo tu. Originariamente una piattaforma di blogging (una funzione che svolge ancora egregiamente), WordPress si è evoluta nel corso degli anni in un CMS per siti Web robusto, intuitivo e flessibile. Uno dei principali vantaggi di WordPress è la vasta gamma di plugin di terze parti disponibili, molti dei quali gratuiti, che abilitano tutta una serie di funzionalità.

Se ciò non bastasse, ce ne sono anche molte migliaia gratuite Tutorial su WordPress E Temi WordPress disponibile online.

Un problema comune riscontrato sia dagli sviluppatori che dai gestori dei siti è che ci sono molti plugin in circolazione e separare il grano dalla pula può essere un compito a sé stante. Per renderti tutto un po’ più semplice, abbiamo setacciato Internet (supportato dalla nostra esperienza con WordPress) e lo abbiamo distillato in questo elenco dei migliori plugin di WordPress.

Inoltre, se stai creando un sito web, assicurati di dare un’occhiata alla nostra guida al miglior hosting web poiché molti servizi offrono piani specifici per WordPress.

I migliori plugin WordPress per i designer

01. Galleria Immagini Modula

WordPress viene fornito con alcune capacità limitate di ospitare gallerie e griglie di immagini, ma plugin come Modula offrono molta più flessibilità, permettendoti di personalizzare completamente l’aspetto delle gallerie per il tuo pubblico.

A differenza di molti plugin, dotati di opzioni predefinite che ti costringono ad adottare uno stile visivo generico, Modula ti offre molta scelta in termini di personalizzazione.

02. Pacchetto potenziamento velocità

Secondo Googleun tempo di caricamento del sito web superiore a tre secondi può costarti fino alla metà del traffico del tuo sito web poiché gli utenti rimbalzano per trovare un sito meglio ottimizzato.

Inoltre, sia Meta che Google hanno affermato di dare priorità alle pagine web con tempi di caricamento più rapidi nei loro feed e nei risultati di ricerca. Sebbene esista un numero sconcertante di plug-in per la memorizzazione nella cache e per l’ottimizzazione del caricamento delle pagine, a noi piace Speed Booster Pack (non solo perché è gratuito) in quanto offre una gamma impressionante di funzionalità.

Ti aiuterà con la velocità di caricamento minimizzando automaticamente gli script, rimuovendo gli script di blocco, ottimizzando le chiamate al database e caricando le risorse in modo asincrono. I risultati possono essere piuttosto drammatici, dando al tuo sito un enorme aumento della velocità di caricamento.

03.GAGoogle Analytics

Monitorare il modo in cui i visitatori arrivano e interagiscono con il tuo sito web è fondamentale sia per comprendere il tuo pubblico sia per ottimizzare l’esperienza per soddisfare ulteriormente le loro aspettative e non c’è modo migliore per farlo se non con Google Analytics.

Prima di poter iniziare il monitoraggio, tuttavia, devi installare Google Analytics sul tuo sito, operazione eseguita aggiungendo un tag HTML all’intestazione del tuo sito. GA Google Analytics elimina tutti i problemi consentendoti semplicemente di copiare e incollare il tag in una casella che verrà compilata nell’intestazione del tuo sito. Semplice, ma molto efficace.

Se vuoi sapere qualcosa in più su cosa dovresti guardare in GA, abbiamo un guida dei progettisti a Google Analytics puoi controllare.

04. Lievito

Yoast è un must per qualsiasi creazione di siti. Uno dei (se non il) plugin SEO WordPress più popolari, offre l’intera gamma di funzionalità SEO. Più o meno allo stesso modo in cui il plug-in GA di Google Analytics ti consente di installare GA, aggiungerà il tag HTML per il prodotto gemello di Google, Google Search Console, in modo da poter monitorare il modo in cui gli utenti interagiscono con il tuo sito nei risultati di ricerca.

Ti consente inoltre di modificare i metadati per ciascuna delle tue pagine, ideale per ottimizzare il tuo sito nei risultati di ricerca, oltre a modificare l’URL della pagina (spesso chiamato slug), aggiungere dati strutturati e suggerirà un’ulteriore ottimizzazione se glielo dici a quale parola chiave stai indirizzando la pagina.

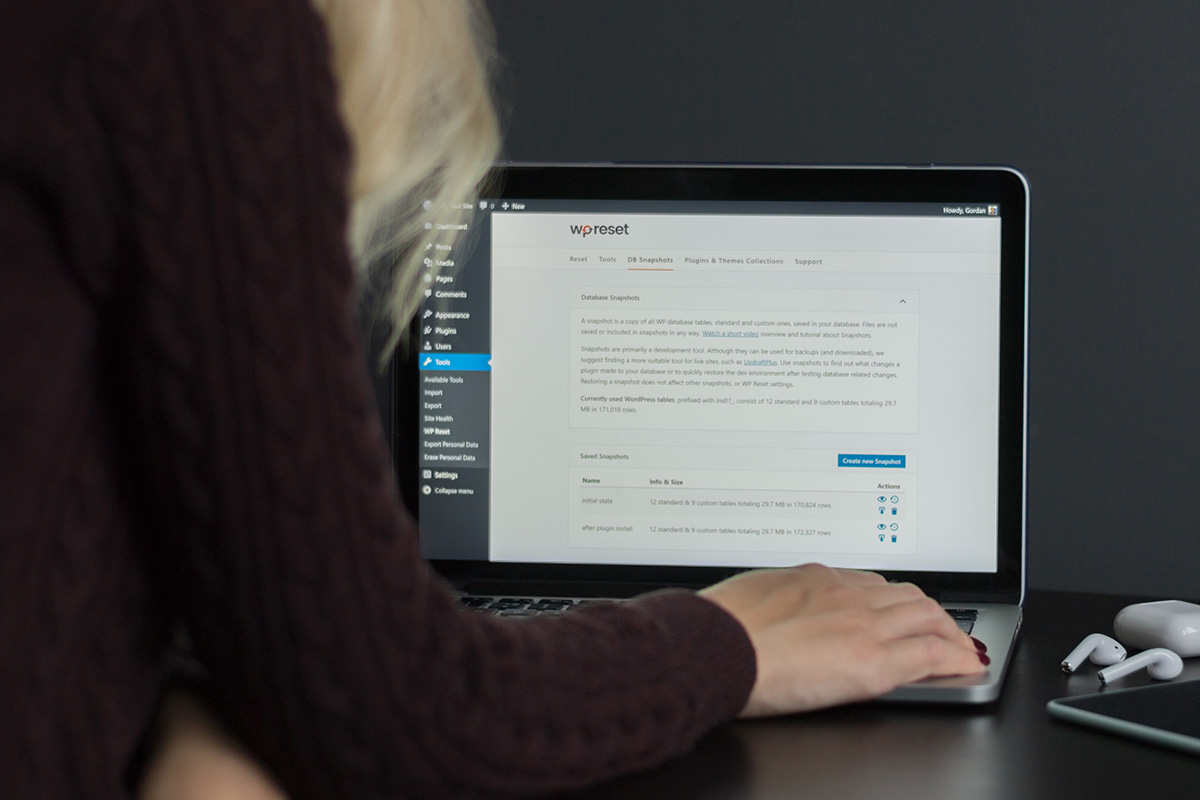

05. Duplicatore

Se sei un web designer, configurare il tuo centesimo sito WordPress può sembrare un vero compito. La maggior parte dei progettisti utilizzerà una tipica build di base perché ha familiarità con la configurazione, i plug-in e le opzioni e sa cosa funziona bene per i propri clienti. Questo plugin aiuta a ridurre le difficoltà di installazione consentendoti di migrare, copiare, clonare e spostare un sito. Configura una build principale, quindi utilizzala come origine per un’operazione di clonazione per semplificare la distribuzione e generare automaticamente un nuovo sito con l’ambiente di base già configurato.

06. Il Calendario degli Eventi

Sono disponibili tantissimi plugin per eventi diversi per WordPress, ma uno dei migliori (e più popolari) è il Calendario degli eventi. Questo modulo estende i tipi di post di WordPress con una nuova classe Evento, consentendoti di creare rapidamente eventi e aggiungere funzionalità come la possibilità di visualizzare un elenco, visualizzare il calendario, cercare eventi e integrare mappe.

Se gestisci un club o una società o progetti un sito Web basato su WordPress per un cliente che organizza regolarmente eventi, questo plug-in ti farà risparmiare un’enorme quantità di tempo.

07. Reindirizzamento

In tutto il tempo in cui ho lavorato nel marketing, non credo di aver visto costruire un singolo sito che non avesse l’onnipresente plug-in di reindirizzamento di John Godley.

Nel corso della vita di un sito finirai naturalmente per spostare e rimuovere pagine e, nel processo, creerai errori 404 dove prima si trovava quella pagina. Il reindirizzamento risolve questo problema reindirizzando gli utenti a una nuova pagina attiva. Tutto quello che devi fare è dirgli dove si trovava la vecchia pagina e dove si trova quella nuova.

08. Produzione di semi

SeedProd è una serie di creatori ed editor di pagine drag-and-drop semplici ma potenti che consentono agli utenti meno esperti di creare e modificare pagine, nonché di gestire siti flessibili e reattivi senza la necessità di conoscenze di codifica. Funziona anche con WooCommerce, perfetto per creare siti di eCommerce.

Viene fornito con una gamma di modelli e temi ma, grazie al suo design intuitivo, è facile crearne di propri. L’unico grande avvertimento qui è che, sebbene abbia un livello gratuito, molte delle sue funzionalità più potenti sono nascoste dietro la versione a pagamento che parte da $ 39,50 all’anno per un singolo sito.

Bonus: Gutenberg

Gutenberg non è propriamente un plugin, poiché viene fornito in bundle con WordPress, ma la sua natura leggera e potente merita sicuramente l’inclusione qui.

C’è un dibattito molto acceso su Gutenberg, ma personalmente penso che, come editor di pagine gratuito, sia difficile da battere. È facile da imparare per gli utenti inesperti, funziona bene sul front-end e ha funzionalità interessanti come la possibilità di aggiungere blocchi di dati strutturati J-SON senza dover scrivere alcun codice da soli.

09. Sicurezza del Wordfence

La sicurezza è una questione chiave per i siti Web WordPress, così come lo è per qualsiasi sito che esercita la propria attività su WordPress World Wide Web. Alla base c’è il fatto che WordPress è un CMS così popolare e, come tale, c’è molta conoscenza là fuori su come comprometterlo e sfruttare le falle di sicurezza.

Sebbene questo plug-in WordPress non risolverà tutti questi problemi per te, ti consente di monitorare i tentativi di accesso dannoso al tuo sito e aggiunge il supporto per l’autenticazione a due fattori, che è un must per la sicurezza nell’era moderna.

10. JetPack

Jetpack non è un singolo plugin, ma piuttosto una gamma di funzionalità progettate per aiutare tutti gli aspetti dell’esperienza di navigazione del tuo sito

Come suggerisce il nome, ha diverse funzionalità di ottimizzazione del caricamento della pagina, come la minimizzazione del codice JS e CSS insieme alle statistiche ospitate sul cloud per il tuo sito, l’iscrizione via e-mail al tuo sito, un servizio di abbreviazione URL integrato, commenti basati sui social network, ricerca nel sito ottimizzazione e un potente modulo di post correlati.

È anche abbastanza facile da usare, perfetto se stai ancora imparando a programmare.

Proprio come il plug-in Reindirizzamento, questo è qualcosa che ho visto in quasi tutti i siti in cui sono stato coinvolto.

Che si tratti di un modulo di contatto o di iscrizione a una newsletter, è probabile che vorrai avere un qualche tipo di modulo sul tuo sito. Contact Form 7 ti consente di creare e gestire più moduli nel tuo sito e di aggiungerli alle pagine con un semplice blocco.

12. Filebird

Ultimo, ma non meno importante, è Filebird. Un must per qualsiasi designer, sviluppatore o gestore di siti, Filebird ti aiuta a tenere sotto controllo la tua libreria di immagini permettendoti di organizzare le tue immagini in comode cartelle e alberi di cartelle.

Come per molti di questi plugin, esiste un livello gratuito e uno premium. Alcune funzionalità più avanzate come l’integrazione di page builder di terze parti sono nascoste nella versione pro, ma il livello gratuito è ancora molto funzionale.