I ricercatori di sicurezza hanno avvisato gli utenti di un popolare plugin di WordPress che devono applicare urgentemente una patch per non rischiare che il loro sito venga dirottato da remoto.

Il fornitore di sicurezza Wordfence ha rivelato una nuova vulnerabilità di iniezione di codice PHP con un punteggio CVSS di 9,8, che potrebbe consentire l’esecuzione di codice in modalità remota (CVE-2023-6553). Si stima che il plugin interessato, Backup Migration, abbia circa 90.000 installazioni.

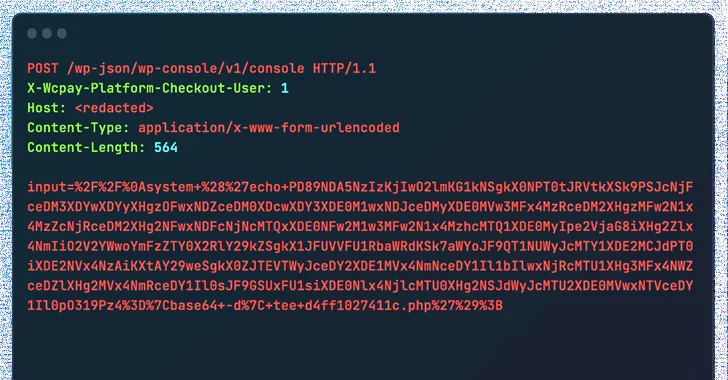

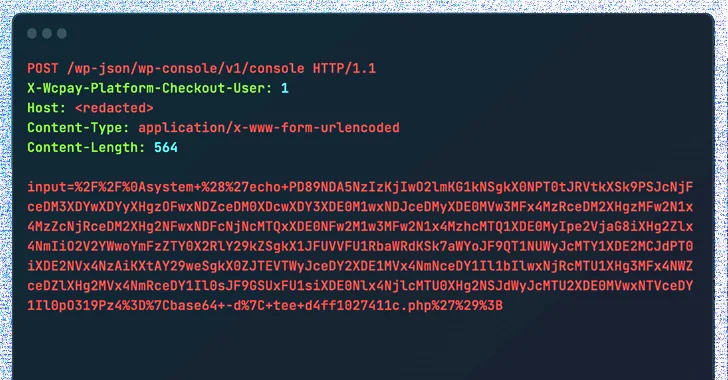

Gli autori di minacce non autenticate potrebbero sfruttare il bug per iniettare codice PHP arbitrario, compromettendo l’intero sito.

“Il plug-in Backup Migration per WordPress è vulnerabile all’esecuzione di codice remoto in tutte le versioni fino alla 1.3.7 inclusa tramite il file /includes/backup-heart.php”, ha affermato Wordfence.

“Ciò è dovuto al fatto che un utente malintenzionato è in grado di controllare i valori passati a un include e successivamente di sfruttarli per ottenere l’esecuzione di codice in modalità remota. Ciò consente agli autori di minacce non autenticati di eseguire facilmente codice sul server”.

La vulnerabilità è stata risolta rapidamente dallo sviluppatore di Backup Migration BackupBliss, poche ore dopo essere stato informato da Wordfence il 6 dicembre.

È stato scoperto da un ricercatore tramite il programma Wordfence Bug Bounty, istituito l’8 novembre. La ricerca è stata presentata al programma il 5 dicembre e Wordfence ha convalidato e confermato un exploit proof-of-concept il giorno dopo.

Lo stesso giorno, ha rilasciato una regola firewall per proteggere i clienti e ha inviato i dettagli a BackupBliss.

Wordfence ha strombazzato l’output del suo programma bug bounty. Nel giro di appena un mese, oltre 270 ricercatori di vulnerabilità hanno registrato e presentato circa 130 vulnerabilità reclamato.

Fino al 20 dicembre, tutti i ricercatori guadagneranno 6,25 volte le normali percentuali di ricompensa del programma quando Wordfence gestirà la divulgazione responsabile.

Credito immagine: David MG/Shutterstock.com