Recensione di WordPress (2024) – Un CMS per governarli tutti NotizieCyberNews.com

Blog

-

Gli hacker prendono di mira il plugin del calendario di WordPress utilizzato da 150.000 siti

Gli hacker stanno cercando di sfruttare una vulnerabilità nel plugin WordPress Modern Events Calendar, presente su oltre 150.000 siti web, per caricare file arbitrari su un sito vulnerabile ed eseguire codice da remoto.

Il plugin è sviluppato da Webnus e viene utilizzato per organizzare e gestire eventi di persona, virtuali o ibridi.

La vulnerabilità sfruttata negli attacchi è identificata come CVE-2024-5441 e ha ricevuto un punteggio di gravità elevato (CVSS v3.1: 8.8). È stata scoperta e segnalata in modo responsabile il 20 maggio da Friderika Baranyai durante la Bug Bounty Extravaganza di Wordfence.

In un rapporto Descrivendo il problema di sicurezza, Wordfence afferma che esso deriva dalla mancanza di convalida del tipo di file nella funzione ‘set_featured_image’ del plugin, utilizzata per caricare e impostare le immagini in evidenza per gli eventi.

La funzione accetta un URL dell’immagine e un ID del post, cerca di ottenere l’ID dell’allegato e, se non viene trovato, scarica l’immagine utilizzando ottenere_pagina_web funzione.

Recupera l’immagine utilizzando wp_remote_get O file_ottieni_contenutoe lo salva nella directory dei caricamenti di WordPress utilizzando file_inserisci_contenuto funzione.

Le versioni moderne del Calendario Eventi fino alla 7.11.0 inclusa non verificano il tipo di estensione del file nei file immagine caricati, consentendo il caricamento di qualsiasi tipo di file, compresi i rischiosi file .PHP.

Una volta caricati, questi file sono accessibili ed eseguibili, consentendo l’esecuzione di codice remoto sul server e potenzialmente portando al completo controllo del sito web.

Qualsiasi utente autenticato, compresi gli abbonati e tutti i membri registrati, può sfruttare CVE-2024-5441.

Se il plugin è impostato per consentire l’invio di eventi da parte di non membri (visitatori senza account), CVE-2024-5441 è sfruttabile senza autenticazione.

Webnus ha risolto la vulnerabilità ieri rilasciando la versione 7.12.0 di Modern Event Calendar, che è l’aggiornamento consigliato per evitare il rischio di un attacco informatico.

Tuttavia, Wordfence segnala che gli hacker stanno già cercando di sfruttare il problema negli attacchi, bloccando oltre 100 tentativi in 24 ore.

Considerati i continui sforzi di sfruttamento, gli utenti di Modern Events Calendar e Modern Events Calendar Lite (versione gratuita) dovrebbero eseguire l’aggiornamento alla versione più recente il prima possibile o disattivare il plugin finché non potranno eseguire l’aggiornamento.

-

Il plugin WooSOS di PIC semplifica l’e-commerce tramite l’integrazione di WooCommerce e SOS Inventory | Notizie nazionali

Riconosciamo che stai tentando di accedere a questo sito Web da un paese appartenente allo Spazio economico europeo (SEE), inclusa l’UE, che applica la Regolamento generale sulla protezione dei dati (GDPR) e pertanto l’accesso non può essere concesso in questo momento. Per qualsiasi problema, contattare notizie@kulr8.com o chiama (406) 656-8000.

-

Vulnerabilità in un plugin di calendario di WordPress sfruttata attivamente

809Gli amministratori di WordPress che eseguono il plugin Modern Events Calendar sui loro siti web devono affrettarsi ad aggiornare i loro siti con l’ultima versione del plugin. Questo perché gli hacker hanno iniziato a sfruttare una grave vulnerabilità nel plugin Calendar per colpire i siti WordPress.

Vulnerabilità del plugin Calendario Eventi Moderni Rischi 150K Siti

Il servizio di sicurezza di WordPress Wordfence ha recentemente condiviso i dettagli di una grave vulnerabilità di sicurezza nel plugin Modern Events Calendar.

Come spiegato nel loro inviareil plugin Modern Events Calendar aveva una vulnerabilità di caricamento file arbitrario. Il difetto è apparso a causa della mancata convalida del tipo di file nel plugin

set_featured_imagefunzione. Un avversario potrebbe sfruttare questa falla per caricare file di immagini dannosi o file .php sul server di destinazione per innescare l’esecuzione di codice remoto.Mentre per sfruttare la falla era necessario che l’attaccante avesse accesso autenticato, attacchi non autenticati potrebbero anche diventare possibili su siti che consentono invii di eventi non autenticati. Nei peggiori tentativi di sfruttamento, la vulnerabilità potrebbe persino consentire un’acquisizione completa del sito Web tramite webshell o altre tecniche.

La vulnerabilità ha ricevuto l’ID CVE CVE-2024-5441ottenendo un punteggio di gravità elevato e un punteggio CVSS di 8,8. Wordfence ha condiviso l’analisi tecnica dettagliata della falla nel suo post.

Correggi i tuoi siti il prima possibile perché gli hacker sfruttano attivamente la falla

La vulnerabilità ha inizialmente attirato l’attenzione della ricercatrice di sicurezza Friderika Baranyai (alias Foxyyy), che l’ha poi segnalata tramite il programma bug bounty di Wordfence. In seguito alla sua segnalazione, Wordfence si è coordinata con gli sviluppatori del plugin per correggere il difetto che aveva avuto un impatto sulla versione 7.11.0 del plugin.

Alla fine, gli sviluppatori, Webnus, hanno corretto il difetto con Modern Events Calendar 7.12.0. Inoltre, il ricercatore ha vinto una ricompensa di 3.094 $ per la segnalazione del bug.

Sebbene la patch sia stata rilasciata, Recinto di parole rilevati tentativi di sfruttamento attivi per questa vulnerabilità. Dato che il plugin vanta oltre 150.000 installazioni attive, la falla mette a rischio migliaia di siti web in tutto il mondo. Pertanto, gli utenti devono assicurarsi di aggiornare i propri siti con l’ultima versione del plugin per evitare potenziali minacce.

Fateci sapere cosa ne pensate nei commenti.

-

Difetto critico nel plugin WordPress LayerSlider ha un impatto su 1 milione di siti

Un plugin premium di WordPress denominato LayerSlider, utilizzato in oltre un milione di siti, è vulnerabile a SQL injection non autenticate, costringendo gli amministratori a dare priorità all’applicazione di aggiornamenti di sicurezza per il plugin.

LayerSlider è uno strumento versatile per creare slider reattivi, gallerie di immagini e animazioni su siti WordPress, consentendo agli utenti di creare elementi visivamente accattivanti con contenuti dinamici su piattaforme online.

Il ricercatore AmrAwad ha scoperto il difetto critico (punteggio CVSS: 9,8), tracciato come CVE-2024-2879, il 25 marzo 2024 e lo ha segnalato all’azienda di sicurezza WordPress Wordfence tramite il suo programma bug bounty. Per la sua segnalazione responsabile, AmrAwad ha ricevuto una ricompensa di $ 5.500.

La falla, che riguarda le versioni 7.9.11-7.10.0 del plugin, potrebbe consentire agli aggressori di estrarre dati sensibili, come gli hash delle password, dal database del sito, esponendoli al rischio di un’acquisizione completa o di violazioni dei dati.

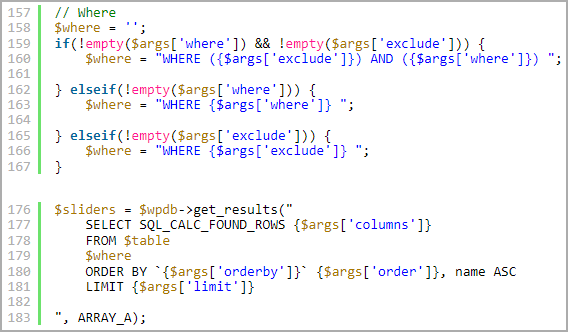

Dettagli tecnici forniti in Il rapporto di Wordfence rivelano che la vulnerabilità era presente nella gestione del parametro ‘id’ da parte della funzione ‘ls_get_popup_markup’ del plugin.

Questa funzione non riesce a ripulire correttamente il parametro ‘id’, consentendo agli aggressori di iniettare codice SQL dannoso in query appositamente predisposte, determinando l’esecuzione del comando.

Parte del codice vulnerabile (Recinto di parole) La struttura delle possibili query limita l’attacco all’iniezione cieca di SQL basata sul tempo, il che significa che gli aggressori devono osservare i tempi di risposta per dedurre i dati dal database.

Nonostante questa limitazione, CVE-2024-2879 consente comunque agli autori di attacchi malintenzionati di estrarre informazioni dal database del sito senza richiedere alcuna autenticazione sul sito, compresi hash delle password e informazioni sensibili dell’utente.

Wordfence spiega che il problema è ulteriormente aggravato dal fatto che le query non vengono preparate utilizzando la funzione ‘$wpdb->prepare()’ di WordPress, che impedisce l’iniezione SQL garantendo che l’input dell’utente venga ripulito prima di essere utilizzato nelle query del database.

Il creatore del plugin, Kreatura Team, è stato immediatamente informato della falla e ha rapidamente riconosciuto la segnalazione. Gli sviluppatori hanno rilasciato un aggiornamento di sicurezza il 27 marzo 2024, meno di 48 ore dopo il contatto iniziale.

Si consiglia a tutti gli utenti di LayerSlider di eseguire l’aggiornamento alla versione 7.10.1, che risolve la vulnerabilità critica.

In generale, è importante che gli amministratori di siti WordPress mantengano aggiornati tutti i loro plugin, disabilitino quelli che non servono, utilizzino password complesse per gli account e disattivino gli account inattivi che possono essere dirottati.

-

Il Globo e la Posta – Il Globo e la Posta

Il Globe and Mail Il Globe and Mail

-

Aggiornamento del plugin WP Time Capsule sollecitato dopo una falla di sicurezza critica

I ricercatori di sicurezza hanno scoperto una nuova vulnerabilità nel plugin Backup and Staging di WP Time Capsule, che interessa le versioni 1.22.20 e precedenti.

Il plugin per WordPress, con oltre 20.000 installazioni attive, semplifica i backup dei siti web e la gestione degli aggiornamenti tramite sistemi di controllo delle versioni dei file nativi nel cloud.

Tuttavia, la falla consentiva agli utenti non autorizzati di sfruttare un meccanismo di autenticazione non funzionante, ottenendo potenzialmente l’accesso amministrativo ai siti interessati.

La vulnerabilità, scoperta dagli esperti di sicurezza di Patchstack, derivava da un errore logico nel codice del plugin, in particolare nel file wptc-cron-functions.php. Sfruttando questa falla, gli aggressori potevano aggirare i controlli di autenticazione critici, manipolando i dati POST codificati in JSON per elevare i propri privilegi e accedere di fatto come amministratori del sito.

“Consente a qualsiasi utente non autenticato di accedere al sito come amministratore con una singola richiesta”, ha spiegato Patchstack. “L’unico prerequisito è che qualcuno abbia impostato il plugin con una connessione al sito wptimecapsule.com”.

Risposta dello sviluppatore e implementazione della patch

Il problema è stato segnalato agli sviluppatori del plugin il 3 luglio, che hanno risposto prontamente rilasciando la versione 1.22.20 entro sei ore dalla notifica per mitigare la vulnerabilità iniziale.

Tuttavia, in seguito si è notato che la patch iniziale era efficace solo parzialmente, poiché il metodo di confronto utilizzato nella correzione poteva ancora essere potenzialmente aggirato.

Successivamente, il 12 luglio è stata rilasciata la versione 1.22.21, che incorporava una correzione di sicurezza più solida, che prevedeva confronti hash aggiuntivi per impedire ulteriori sfruttamenti.

Secondo Patchstack, l’incidente sottolinea l’importanza di rigorosi protocolli di sicurezza nello sviluppo di plugin per WordPress e altre piattaforme.

“Raccomandiamo sempre di applicare controlli di accesso e di autorizzazione adeguati quando si scrive una funzione che prevede l’impostazione dell’autorizzazione di una richiesta in base alle variabili di input dell’utente”, ha scritto l’azienda.

Si consiglia vivamente agli utenti del plugin WP Time Capsule di aggiornarlo immediatamente alla versione 1.22.21 o successiva per garantire la protezione dei propri siti.

Credito immagine: Primakov / Shutterstock.com

-

Prezzi e piani di WordPress (Guida 2024) – Forbes Advisor Canada

WordPress.com offre cinque piani pensati appositamente per soddisfare esigenze specifiche.

Gratuito

Prezzo: Gratuito

Ideale per: uso personaleWordPress ha un piano gratuito, ma è estremamente limitato. Il piano include un certificato SSL, un gigabyte di spazio di archiviazione e l’accesso a decine di temi gratuiti, ma questo è tutto. Questo piano è il migliore per coloro che desiderano un sito Web essenziale.

Antipasto

Prezzo: $ 5 CAD al mese, fatturati annualmente

Ideale per: uso personaleIl piano iniziale di WordPress è ottimo per uso personale. A $ 5 CAD al mese (se fatturato annualmente), il piano include 6 GB di spazio di archiviazione, un dominio gratuito per un anno, circa una dozzina di temi gratuiti, hosting best-in-class, crittografia SSL per la sicurezza, la possibilità di accettare pagamentie supporto email illimitato. Questo è il piano perfetto per un semplice sito web o portfolio. Gli utenti sono in grado di rimuovere gli annunci pubblicitari inclusi nella versione gratuita ma contengono comunque il marchio WordPress.com nel footer.

Lo svantaggio del piano Personal è che le opzioni di personalizzazione limitate, gli strumenti SEO avanzati e la mancanza di temi e plugin premium significano che il sito non può essere completamente personalizzato. Oltre a offrire un portfolio, creare una newsletter a pagamento o contenuti riservati agli abbonati, non c’è molto altro che gli utenti possano fare con questo piano.

Esploratore

Prezzo: $ 10 CAD al mese, fatturati annualmente

Ideale per: Liberi professionistiA $ 10 CAD al mese (se fatturato annualmente), il piano Premium inizia a sbloccare le funzionalità di personalizzazione mancanti nel piano Personal. Le funzionalità extra includono l’accesso a modelli di temi avanzati, inclusi modelli specificamente pensati per le aziende. Gli utenti del piano Premium possono anche personalizzare i temi selezionati con schemi di colori estesi, design di sfondo e controllo completo su CSS.

Il piano sblocca anche utili strumenti di marketing e monetizzazione, come la possibilità di accettare pagamenti tramite PayPal, la possibilità di programmare aggiornamenti sui social media, l’integrazione con Google Analytics per una comprensione più approfondita dei visitatori e dei clienti del sito web e il supporto di VideoPress per caricare facilmente i video.

Creatore

Prezzo: $ 33 CAD al mese, fatturati annualmente

Ideale per: Piccole impreseIl piano Business è perfetto per le piccole aziende che desiderano un branding costante sui propri siti web. A $ 33 CAD al mese (se fatturato annualmente), il piano consente un’ulteriore personalizzazione con la possibilità di installare plugin e temi personalizzati acquistati altrove o creati appositamente per la tua azienda. Gli utenti del piano Business ricevono anche SFTP (SSH File Transfer Protocol) e accesso al database, che offre loro il controllo completo del proprio sito web.

Questo piano offre anche un enorme balzo in avanti nello spazio di archiviazione: 150 GB in più rispetto ai 50 GB del piano Premium. Altre funzionalità migliorate includono la possibilità di caricare temi personalizzati e la rimozione del marchio WordPress.com dal footer del sito Web, l’aggiunta di strumenti SEO per migliorare il contenuto del sito per risultati migliori sui motori di ricerca e il riavvolgimento con un clic per ripristinare il sito a un momento esatto nel tempo.

Imprenditore

Prezzo: $ 59 CAD al mese, fatturati annualmente

Ideale per: Negozi onlineIl piano Commerce è per le aziende che desiderano vendere prodotti o servizi online. Il piano ha tutte le funzionalità avanzate del piano Business con l’aggiunta di strumenti specifici per i negozi online. Il piano include la possibilità di accettare pagamenti da oltre 60 paesi, la possibilità di aggiungere e vendere un numero illimitato di prodotti e un set di strumenti di marketing e-commerce e integrazioni con i principali corrieri di spedizione. La checklist di configurazione del negozio di WordPress ti aiuta ad aggiungere facilmente prodotti, creare zone di spedizione, impostare le tasse, selezionare le opzioni del gateway di pagamento, personalizzare il tuo tema e altro ancora.

Pagare un anno intero in anticipo costerà $ 708 CAD ($ 59 CAD al mese), il che potrebbe sembrare un impegno notevole. Tuttavia, il risparmio potrebbe valerne la pena, poiché l’opzione di pagamento mensile è di $ 91 CAD al mese, o $ 1.092 CAD nel corso dell’anno.

-

Il difetto del plugin WordPress consente agli aggressori di prendere il controllo amministrativo

È stata scoperta una vulnerabilità critica nei popolari plugin Profile Builder e Profile Builder Pro, con oltre 50.000 installazioni attive.

La falla, individuata durante un controllo di routine di vari plugin di WordPress, consente ad aggressori non autenticati di aumentare i propri privilegi e ottenere l’accesso amministrativo ai siti presi di mira senza possedere le credenziali dell’account.

CVE-2024-6695 – Vulnerabilità di escalation dei privilegi non autenticati

Come riportato da scansioneWPalla vulnerabilità tracciata come CVE-2024-6695 è stato assegnato un punteggio CVSSv3.1 di 9,8, che ne indica la gravità critica. Il difetto è stato risolto e corretto l’11 luglio 2024, con il rilascio della versione 3.11.9 del plugin.

Il problema è stato catalogato anche in WordPress Vulnerabilità Database con ID WPVDB 4afa5c85-ce27-4ca7-bba2-61fb39c53a5b.

Guasto tecnico

La vulnerabilità è dovuta a incongruenze nel modo in cui i plugin gestiscono le informazioni e-mail fornite dall’utente durante la registrazione.

Are you from SOC/DFIR Teams? - Sign up for a free ANY.RUN account! to Analyse Advanced Malware FilesQuando un nuovo utente si registra, il plugin esegue diversi controlli per convalidare l’indirizzo email e assicurarsi che l’utente non sia già registrato. Tuttavia, un difetto in questi controlli crea una situazione sfruttabile.

functionwppb_check_email_value( $message, $field, $request_data, $form_location) {global$wpdb;if( isset( $request_data['email'] ) ) {$request_data['email'] = apply_filters('wppb_before_processing_email_from_forms', stripslashes( $request_data['email'] ) );if((isset($request_data['email']) && (trim($request_data['email']) == '')) && ($field['required'] == 'Yes'))returnwppb_required_field_error($field["field-title"]);if(isset($request_data['email']) && !is_email(trim($request_data['email']))) {return__('The email you entered is not a valid email address.', 'profile-builder');}$users= $wpdb->get_results($wpdb->prepare("SELECT * FROM {$wpdb->users} WHERE user_email = %s", $request_data['email']));if(!empty($users)) { //register againif($form_location== 'register')return__('This email is already in use.', 'profile-builder') . '

'. __('Please try a different one!', 'profile-builder');}}}Ecco una breve panoramica del processo:

- Convalida e-mail: Il plugin convalida l’indirizzo email fornito durante la registrazione per garantire che non sia già in uso e che il formato email sia valido.

- Accesso automatico: L’utente viene automaticamente loggato con un ruolo di abbonato dopo la registrazione riuscita. Questo processo comporta la generazione di un nonce di sicurezza e il recupero dell’oggetto utente tramite l’indirizzo e-mail.

- Verifica Nonce: Il plugin utilizza quindi il nonce generato e l’ID utente per effettuare automaticamente il login dell’utente con i privilegi corrispondenti.

La vulnerabilità deriva dalla mancanza di coerenza nella gestione delle informazioni fornite dall’utente e-mail informazioni in varie fasi di questo processo. Questa incoerenza consente agli aggressori di manipolare il processo di registrazione e ottenere l’accesso amministrativo.

Impatto e mitigazione

Le implicazioni di questa vulnerabilità sono gravi, poiché consente agli aggressori di eseguire azioni non autorizzate con privilegi amministrativi. Ciò potrebbe portare alla compromissione completa dei siti Web interessati, inclusi furto di dati, deturpazione e ulteriore sfruttamento.

Si consiglia vivamente agli amministratori di siti web che utilizzano i plugin Profile Builder e Profile Builder Pro di eseguire immediatamente l’aggiornamento alla versione 3.11.9 per ridurre al minimo il rischio.

L’aggiornamento risolve la vulnerabilità gestendo in modo coerente le informazioni di posta elettronica fornite dall’utente e migliorando sicurezza controlli durante la registrazione.

Una prova di fattibilità che dimostri lo sfruttamento di questa vulnerabilità dovrebbe essere rilasciata il 5 agosto 2024.

Questa release fornirà probabilmente ulteriori approfondimenti sui meccanismi della falla e sottolineerà l’importanza di aggiornamenti tempestivi e di solide pratiche di sicurezza.

Con la crescita dell’ecosistema WordPress, la scoperta di tali vulnerabilità evidenzia la necessità di una vigilanza continua e di misure di sicurezza proattive per proteggere i siti web e i loro utenti dalle minacce emergenti.

"Is Your System Under Attack? Try Cynet XDR: Automated Detection & Response for Endpoints, Networks, & Users!"- Free Demo

%20(1).webp)