Almeno 1 milione di siti Web eseguiti su WordPress sono stati infettati da una campagna che utilizza numerose vulnerabilità dei plug-in e dei temi di WordPress per iniettare codice dannoso nei siti, incluso un elevato numero di zero-day.

Secondo una ricerca di Sucuri, la campagna, che l’azienda ha soprannominato “Balada Injector”, non è solo prolifica ma anche matusalemme nella sua longevità, colpendo i siti vittima con malware almeno dal 2017. Una volta iniettato nel sito, il codice dannoso reindirizza i visitatori del sito web a una serie di siti truffa, tra cui supporto tecnico falso, vincite fraudolente alla lotteria e notifiche push che richiedono Captcha soluzioni.

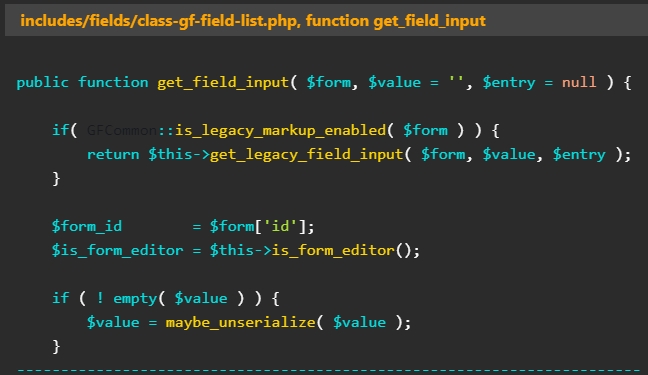

Dietro le quinte, tuttavia, gli script inseriti cercano vari file che potrebbero contenere informazioni sensibili o potenzialmente utili, come file di registro degli accessi, registri degli errori, file con informazioni di debug, strumenti di amministrazione del database, credenziali di amministratore e altro ancora. Essi anche caricare backdoor nei siti per l’accesso persistente e, in alcuni casi, per l’acquisizione del sito.

Sebbene la statistica di 1 milione corrisponda al numero di siti infettati collettivamente negli ultimi cinque anni, solo di recente i ricercatori hanno riunito tutta l’attività in un’unica operazione. Andando avanti, la campagna non mostra segni di rallentamento.

“Solo nel 2022, il nostro scanner di siti Web esterni SiteCheck ha rilevato questo malware oltre 141.000 volte, con oltre il 67% dei siti Web con risorse bloccate che caricavano script da domini Balada Injector noti,” I ricercatori di Sucuri hanno notato in un post sul blog.

Un focus sulle vulnerabilità dei plug-in e dei temi WordPress

La campagna Balada Injector ha alcuni tratti distintivi immediatamente riconoscibili che hanno permesso ai ricercatori di Sucuri di riunire tutta l’attività osservata sotto un unico ombrello di attribuzione. Questi includono il caricamento e l’abbandono di più backdoor nell’ambiente compromesso; utilizzando un elenco a rotazione di nomi di dominio in cui sono ospitati script dannosi su sottodomini casuali; e i reindirizzamenti spam.

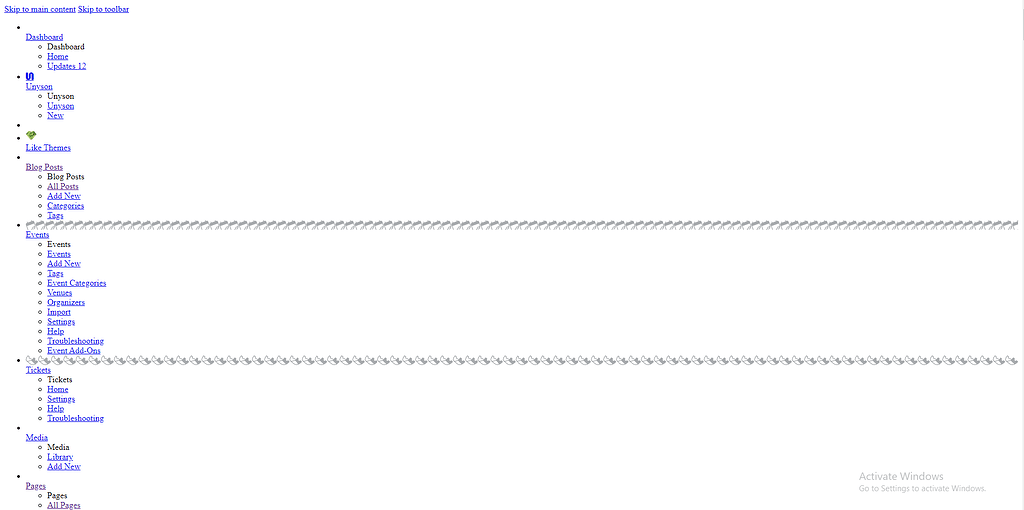

Ma forse la cosa più importante è che gli operatori di Balada Injector fanno un ottimo uso della sicurezza vulnerabilità nei plug-in e nei temi di WordPress. Questi tipi di componenti aggiuntivi modulari al principale sistema di gestione dei contenuti (CMS) WordPress consentono agli amministratori del sito di aggiungere vari tipi di funzionalità, come funzionalità di sondaggio, supporto per bacheche o integrazione click-to-call per abiti di e-commerce.

“Tutti i tipi di vulnerabilità nei temi e nei plugin di WordPress possono consentire a un utente malintenzionato di inserire codice o ottenere un accesso non autorizzato al sito Web, cosa che alla fine può essere portata al livello in cui sono possibili iniezioni di codice”, secondo l’analisi di Sucuri. “Per tutto questo tempo, Balada Injector ha aggiunto rapidamente le nuove vulnerabilità rivelate (e talvolta gli zero-day non divulgati), occasionalmente avviando massicce ondate di infezioni entro poche ore dalla divulgazione delle vulnerabilità.”

In effetti, questa strategia incentrata sui bug determina la cadenza degli attacchi: Sucuri ha monitorato nuove ondate di attività che si verificano ogni due settimane, con pause intermedie che sono “probabilmente utilizzate per raccogliere e testare le vulnerabilità zero-day e appena segnalate. “

Inoltre, anche le vulnerabilità più vecchie fanno parte del mix, alcune delle quali rimangono in uso nella campagna per mesi e anni dopo essere state corrette.

Mirare all’ecosistema WordPress

Il panorama WordPress è un obiettivo popolare per i criminali informatici di ogni genere, aiutato anche dal fatto che l’ecosistema dei plug-in è notoriamente pieno di bug.

“A seconda di come lo si misura, nel 2023, WordPress alimenta ancora il 60% dei siti web disponibili oggi su Internet”, afferma Casey Ellis, fondatore e CTO della piattaforma bug bounty Bugcrowd. “L’enorme volume di codice utilizzato, il grado di personalizzazione spesso presente sui siti WordPress e in generale la complessità, la popolarità e la mancanza di misure e pratiche di sicurezza coerenti dell’ecosistema dei plug-in WordPress, contribuiscono alla sua attrattiva per i criminali informatici come un ricco terreno di caccia per insetti sfruttabili.”

iThemes, un’azienda che tiene traccia settimanalmente dei difetti dell’ecosistema dei plug-in, ha fatto i conti 37 vulnerabilità dei plug-in recentemente divulgate e corrette (e una vulnerabilità del tema) per la settimana del 15 marzo, che ha interessato più di 6 milioni di siti WordPress. Sono state inoltre contate 27 vulnerabilità dei plug-in (e tre vulnerabilità dei temi) per le quali non è ancora disponibile alcuna patch. E questi numeri significativi non sono insoliti.

In tutto, iThemes identificato sono state divulgate in totale 1.425 vulnerabilità di plug-in e temi di WordPress nel 2022 – e in una determinata settimana, da 20 a 50 singoli plug-in e temi hanno riscontrato almeno una vulnerabilità, con una media mensile di 121 singoli plug-in e temi in cui è emersa almeno una vulnerabilità.

Il rapporto di iThemes ha inoltre rilevato che i plug-in e i temi vulnerabili di WordPress sono il motivo principale per cui i siti WordPress vengono hackerati.

“WordPress ha sicuramente bisogno di essere aggiornato regolarmente, soprattutto se hai un sito web che ha molti plug-in e codice di terze parti, e questo è uno dei tanti esempi in cui la sicurezza finisce per essere un po’ troppo difficile per l’utente medio che sta anche cercando di gestire un’attività”, osserva Ellis.

Protezione dall’insicurezza dei plug-in WordPress

Per proteggersi da Balada Injector e altre minacce WordPress, le organizzazioni dovrebbero innanzitutto assicurarsi che tutto il software del proprio sito Web sia aggiornato, rimuovere plug-in e temi inutilizzati e utilizzare un firewall per applicazioni Web.

Mike Parkin, ingegnere tecnico senior presso Vulcan Cyber, spiega che il possibilità di aggiungere facilmente plug-in a WordPress dai negozi di download ufficiali (proprio come l’ecosistema delle app mobili) aumenta il problema di sicurezza, quindi è necessario anche istruire il team Web sui pericoli derivanti dall’installazione di moduli non controllati.

“La miriade di plug-in disponibili, i molteplici posti in cui ottenerli e la facilità di implementazione: hai una ricetta per una facile distribuzione di plug-in dannosi”, afferma.

Anche le grandi organizzazioni non sono immuni dai problemi di sicurezza di WordPress. “Ci sono casi, anche nelle grandi aziende, in cui un sito web viene sviluppato e gestito da un individuo o da un piccolo team”, afferma. “Spesso, queste persone non sono particolarmente attente alla sicurezza e sono più interessate a mantenere il proprio sito aggiornato e aggiornato che a farlo in modo sicuro. Le patch vengono perse. Gli avvisi di sicurezza vengono persi. Nuovi e interessanti plug-in vengono installati senza assicurarsi sono sicuri o, a volte, addirittura funzionano.”