Nell ‘”aria” c’è il Atto schema profondo suo Atto dell’animaun pieno plug-in WordPress per la creazione di dati strutturati su siti web, da parte di programmatori greci con profonda conoscenza ed esperienza nel funzionamento degli schemi di Google.

Come si legge nel relativo comunicato stampa, Actus Deep Schema “è lo strumento definitivo e uno studio approfondito per la marcatura di un sito web con schemi (schema markup), contribuendo alla SEO (Search Engine Optimization) e al suo migliore posizionamento nei motori di ricerca e ‘ per potenziare il traffico. In particolare, consente il markup per 23 schemi di base, 39 schemi secondari e varianti e 220 tipi.

Vale la pena notare che oggi i Dati Strutturati rappresentano la punta di diamante del settore SEO, in quanto Google stessa ha investito sistematicamente in questo settore e ne ha evidenziato l’importanza catalitica nella comprensione dei contenuti di un sito web da parte dei motori di ricerca, il suo ruolo complementare nel processo di machine learning, ma anche il suo contributo decisivo alla visualizzazione arricchita dei risultati nei motori di ricerca (rich results).

Ora è il metodo principale attraverso il quale un sito web può acquisire in modo sistematico e approfondito l’ambito EAT: competenza, autorevolezza e affidabilità.

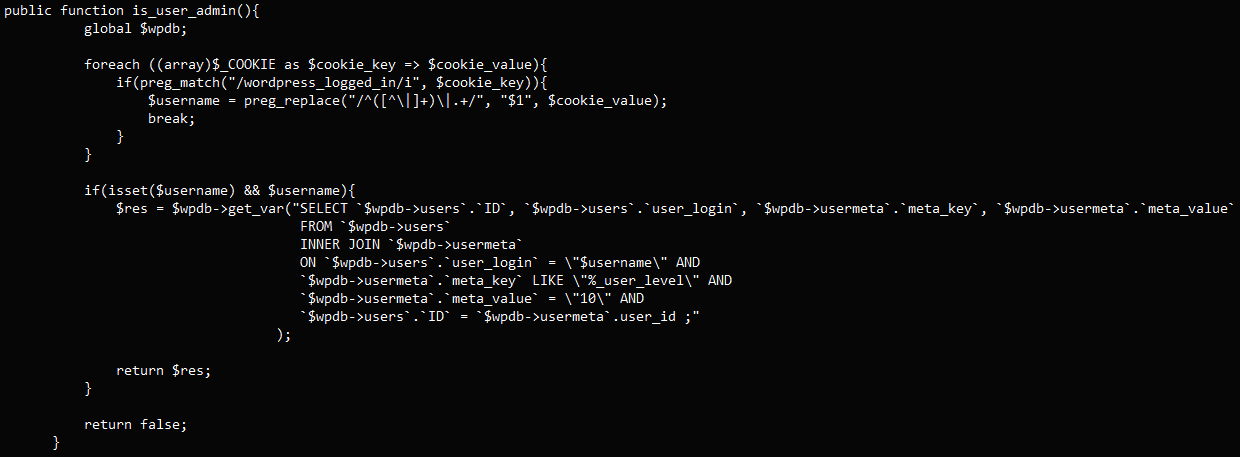

Actus Anima dichiara nel relativo comunicato aziendale di aver compreso e studiato a fondo la complessa e labirintica struttura degli schemi per il web e di aver creato l’unico plugin che automaticamente e in modo semplice struttura e interconnette in modo approfondito ogni sito web, seguendo secondo le linee guida di Google.

Come accennato in genere, la superiorità di Actus Deep Schema si basa su quanto segue:

1. È l’unico plugin che, seguendo le linee guida di Google e schema.org, ha raggiunto una tale profondità nella struttura e nell’interconnessione dei singoli elementi di un sito web. Nello specifico, offre 23 tipi di forme principali, 39 tipi minori e varianti e 220 tipi per prodotti, servizi, libri, eventi, ricette, app, tutorial, video e altro ancora.

2. Ciò avviene in modo sostanzialmente automatico, in quanto SOLO installandolo, il sito acquisisce automaticamente i seguenti schemi in forma completa, senza che l’utente faccia il minimo intervento, anche se gli viene data la possibilità di compilare e personalizzare: Pagina Web, Locale affari, breadcrumb, articolo, pubblico, pagina del profilo, pagina della raccolta, pagina dell’articolo, pagina dei risultati di ricerca,

Pagina Informazioni, Pagina Contatti, Prodotto, Pagina Pagamento, Evento.

3. Offre connessione API con directory e servizi di dati, disegnando tutti i dati utili per costruire e interfacciare le pagine tra loro. Permette così l’interconnessione di ogni sito web con directory affidabili e valide, conferendogli valore e competenza. In particolare offre connessione Api a:

-youtube e noembed per estrarre dati come immagine, titolo, durata, meta descrizione, tag, capitolo di tutti i video in modo semplice

– Dati wiki per l’estrazione di tutti i tipi di dati, che a loro volta sono stati strutturati in modo molto approfondito, secondo le linee guida sui dati strutturati. In questo modo, ogni sito web è collegato automaticamente ed in modo estremamente analitico con qualsiasi informazione relativa e di valore al marchio (luogo, libro, prodotto, film, persona, malattia, farmaco, animale sportivo, ecc.)

– Wikipedia e Product Ontology per estrarre dati su tipologie di prodotti e servizi.

4. Cooperazione con Woocommerce

5. Collaborazione con plugin di terze parti come The Events Calendar e Cook

6. Ottima interfaccia con WordPress ed estrazione dinamica di tutte le informazioni importanti, con compilazione automatica dei campi relativi al contenuto delle pagine.

7. Gestione della profondità dello schema semplice e intuitiva. Il plugin è progettato attentamente, con un’interfaccia pulita e funzionale, per consentire all’utente di gestire facilmente diverse tipologie di dati.

8. Guida molto dettagliata nel completamento dei campi, fornendo i campi obbligatori e consigliati, ma anche suggeriti dal nostro team. Infatti è l’unico plugin che offre una descrizione e istruzioni di compilazione per ogni campo.

9. Valutazione (convalida) automatica da parte di schema.org e da Google, senza richiedere la pubblicazione di pagine ottimizzate.

Il plugin Actus Deep Schema si rivolge a sviluppatori, esperti SEO, marketer digitali, ma – per la sua semplicità – anche all’utente medio che ha un sito web e desidera migliorarne il posizionamento e l’autorità nei motori di ricerca.