I ricercatori di sicurezza hanno identificato a aumento dei privilegi vulnerabilità la settimana precedente in un popolare plug-in per la registrazione degli utenti e la gestione degli account nel sistema di gestione dei contenuti di WordPress. Il difetto tracciato con l’identificatore CVE-2023–3460 consente agli attori malintenzionati di creare utenti con privilegi di amministratore sui siti Web WordPress che eseguono le versioni vulnerabili di Ultimate Member wordpress Collegare. Ciò potrebbe portare a gravi conseguenze come l’acquisizione completa o la compromissione del sito Web WordPress. Considerando le sue conseguenze e la facilità di sfruttamento, al difetto è stato assegnato un punteggio CVSS di 9,8 su 10. Consigliamo a tutti i proprietari di siti Web che utilizzano il plug-in Ultimate Member sul proprio WordPress di correggere senza moderazione la vulnerabilità CVE-2023–3460. Abbiamo pubblicato questo post in quanto abbiamo potuto vedere il plug-in installato su più di 2.00.000 di siti Web soggetti ad attacchi.

In questo articolo, forniremo una guida passo passo su come correggere CVE-2023–3460, un aumento dei privilegi vulnerabilità nel plugin Ultimate Member WordPress. Tratteremo i passaggi necessari per aggiornare il plug-in all’ultima versione, nonché ulteriori misure che possono essere adottate per proteggere il sito Web da potenziali attacchi. Seguendo questi passaggi, gli amministratori del sito Web possono garantire che il loro sito Web sia protetto da questa vulnerabilità e mantenere la sicurezza dei dati dei propri utenti.

Sommario

· Una breve nota sul plugin WordPress Ultimate Member

· Riepilogo della vulnerabilità CVE-2023–3460

· Come potrebbe il difetto essere sfruttabile?

· Versioni Ultimate Member vulnerabili a CVE-2023–3460

· Come risolvere CVE-2023–3460- Una vulnerabilità di escalazione dei privilegi nel plug-in WordPress Ultimate Member?

· Aggiornamento del plug-in

· Ulteriori linee guida sulla sicurezza da seguire

Ultimo membro è un popolare plug-in di WordPress che fornisce una soluzione completa per la creazione di profili utente, siti di appartenenza e comunità online. Ha oltre 100.000 installazioni attive ed è ampiamente utilizzato dai proprietari e dagli sviluppatori di siti web.

Il plug-in offre una varietà di funzionalità, inclusi profili utente personalizzabili, directory dei membri, moduli di registrazione degli utenti, moduli di accesso e altro. È altamente personalizzabile e può essere esteso con vari componenti aggiuntivi e integrazioni. Si prega di visitare il sito ufficiale per ulteriori dettagli.

Caratteristiche principali:

- Profili utente: Con Ultimate Member, puoi personalizzare i profili utente e consentire agli utenti di modificare i propri profili. Questa funzione supporta l’inclusione di campi personalizzati e include anche le impostazioni sulla privacy.

- Registrazione e accesso: Ultimate Member fornisce moduli di registrazione e accesso personalizzati. Puoi creare moduli unici per diversi tipi di utenti e decidere quali informazioni raccogliere durante il processo di registrazione.

- Ruoli utente: Il plug-in consente di creare e gestire diversi ruoli utente. È possibile impostare autorizzazioni e livelli di accesso specifici per ciascun ruolo.

- Directory dei membri: Ultimate Member offre la possibilità di creare directory di membri dinamici. Questi possono essere personalizzati in base alle tue esigenze e possono includere opzioni di ricerca e filtro.

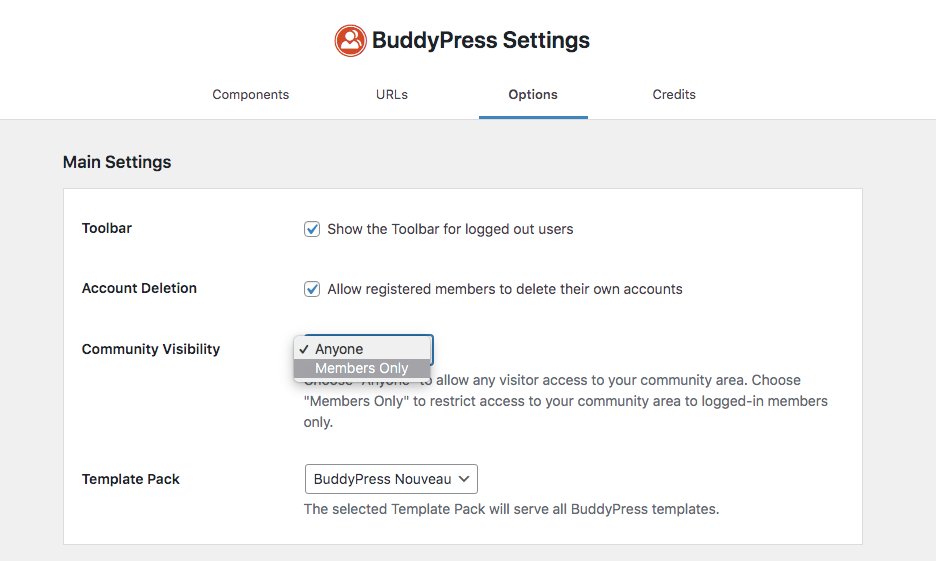

- Restrizione sui contenuti: puoi limitare determinati contenuti del tuo sito a specifici ruoli utente o livelli di appartenenza, migliorando così l’esclusività dei contenuti del tuo sito.

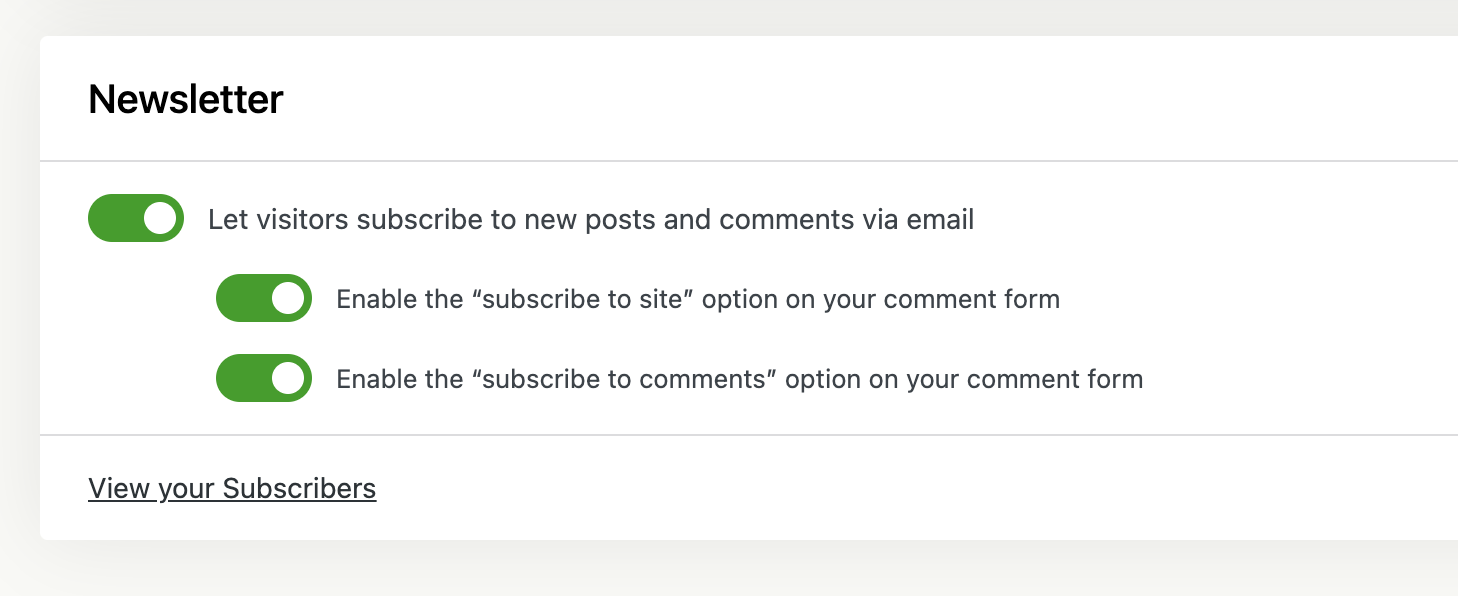

- notifiche di posta elettronica: Ultimate Member ti consente di inviare notifiche e-mail automatiche per vari eventi come la registrazione di un nuovo utente, la reimpostazione della password e altro.

- Estensioni e integrazione: Il plug-in viene fornito con una serie di estensioni premium che possono essere utilizzate per integrarsi con altri servizi come MailChimp, WooCommerce e bbPress, oltre ad aggiungere funzionalità aggiuntive come accesso social, messaggistica privata e recensioni degli utenti

La vulnerabilità CVE-2023–3460 è un difetto di escalation dei privilegi trovato nel plugin Ultimate Member WordPress. Questa vulnerabilità consente a un utente malintenzionato di elevare i propri privilegi a quelli di un amministratore, dandogli il controllo completo sul sito web.

Per capire come funziona questa vulnerabilità di escalation dei privilegi, dovresti conoscere il ruolo della funzione WP_Capabilities in WordPress. WP_Capabilities è un core wordpress funzione utilizzata per gestire i ruoli e le autorizzazioni degli utenti. Consente agli amministratori di definire funzionalità specifiche per ciascun ruolo utente, come la possibilità di modificare post, eliminare commenti o gestire utenti.

Tuttavia, se questa funzione non viene utilizzata correttamente, può portare a vulnerabilità di escalation dei privilegi come CVE-2023–3460. Nel caso del plug-in Ultimate Member, il difetto consente a un utente malintenzionato di aggirare il controllo WP_Capabilities e ottenere l’accesso a livello di amministratore al sito Web.

Codice CVE: CVE-2023–3460

Punteggio CVSS: 9.8 (critico)

Vettore CVSS: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

Ricercatore/i: Sconosciuto, Marc Alexandre Montpas

Descrizione: Un’escalation dei privilegi nel plug-in WordPress Ultimate Member tramite aggiornamenti meta utente arbitrari

Fonte: WPScan

La vulnerabilità tracciata con l’identificatore CVE-2023–3460 può essere sfruttata da aggressori autenticati e non autenticati per ottenere il controllo completo del sito web. Gli aggressori sfruttano ulteriormente questa vulnerabilità per eseguire un’ampia gamma di azioni dannose, tra cui il furto di dati sensibili, l’iniezione di malware o la deturpazione del sito Web. È essenziale che i proprietari di siti Web risolvano la vulnerabilità CVE-2023–3460 il prima possibile.

Come potrebbe il difetto essere sfruttabile?

Gli aggressori possono compromettere questi siti Web semplicemente inviando una richiesta POST. Qui puoi vedere la ripartizione del processo di sfruttamento:

- Richiesta POST iniziale: L’aggressore avvia l’attacco effettuando una richiesta POST iniziale alla pagina di registrazione dell’utente del plug-in. Nella maggior parte dei casi, questa pagina si trova in “/register”. Prendendo di mira questo endpoint specifico, l’attaccante mira a sfruttare eventuali punti deboli o scappatoie presenti nel processo di registrazione.

- Tentativo di accesso: Dopo aver creato con successo un nuovo account attraverso la pagina di registrazione, l’attaccante procede ad accedere utilizzando la pagina standard “/wp-login.php”. Inserendo le credenziali appena create, l’attaccante tenta di ottenere l’accesso non autorizzato al sito WordPress preso di mira.

- Caricamento plug-in dannoso: Nella fase finale dell’attacco, l’aggressore sfrutta l’accesso ottenuto per caricare un plug-in dannoso attraverso il pannello di amministrazione del sito. Questo passaggio consente loro di eseguire codice dannoso e potenzialmente compromettere la sicurezza e l’integrità del sito WordPress.

Questo è tutto. La comprensione di questi modelli di attacco può aiutare gli amministratori e gli sviluppatori di siti Web ad adottare misure proattive per proteggere i propri siti.

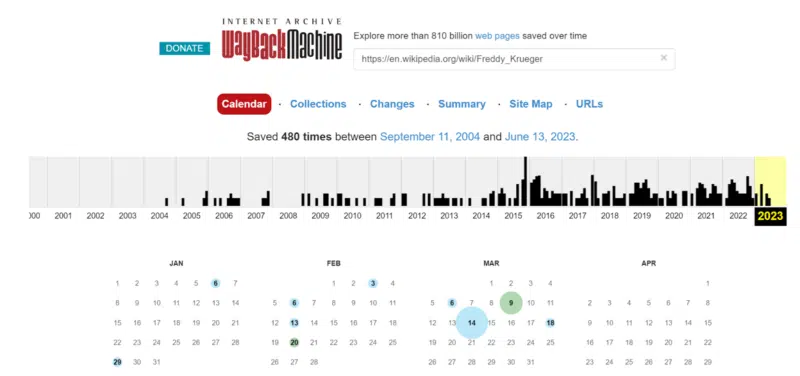

Secondo il consiglioory, La vulnerabilità di escalation dei privilegi, identificata come CVE-2023–3460, interessa il plug-in WordPress Ultimate Member, in particolare quelle versioni fino alla 2.6.6 inclusa. Questo popolare plug-in è installato su più di 2.00.000 di siti Web WordPress e la vulnerabilità è ampiamente sfruttata in natura.

I moderatori del plug-in Ultimate Member hanno risposto alla vulnerabilità rilasciando la patch. Si consiglia agli utenti del plug-in Ultimate Member di aggiornare alla versione 2.6.7 il prima possibile per correggere questa vulnerabilità. L’ultima versione del plug-in include una correzione per questa vulnerabilità e diversi altri problemi di sicurezza.

Se non sei in grado di eseguire l’aggiornamento all’ultima versione del plug-in, puoi mitigare il rischio di sfruttamento limitando l’accesso ai metadati utente del plug-in. Questo può essere fatto disabilitando la funzione “Modifica meta utente” nelle impostazioni del plug-in.

Aggiornamento del plug-in

Il primo passo per correggere la vulnerabilità CVE-2023–3460 nel plugin Ultimate Member WordPress è aggiornare il plugin all’ultima versione. Gli sviluppatori del plug-in hanno rilasciato una patch che corregge la vulnerabilità, quindi è importante assicurarsi che sia installata l’ultima versione del plug-in.

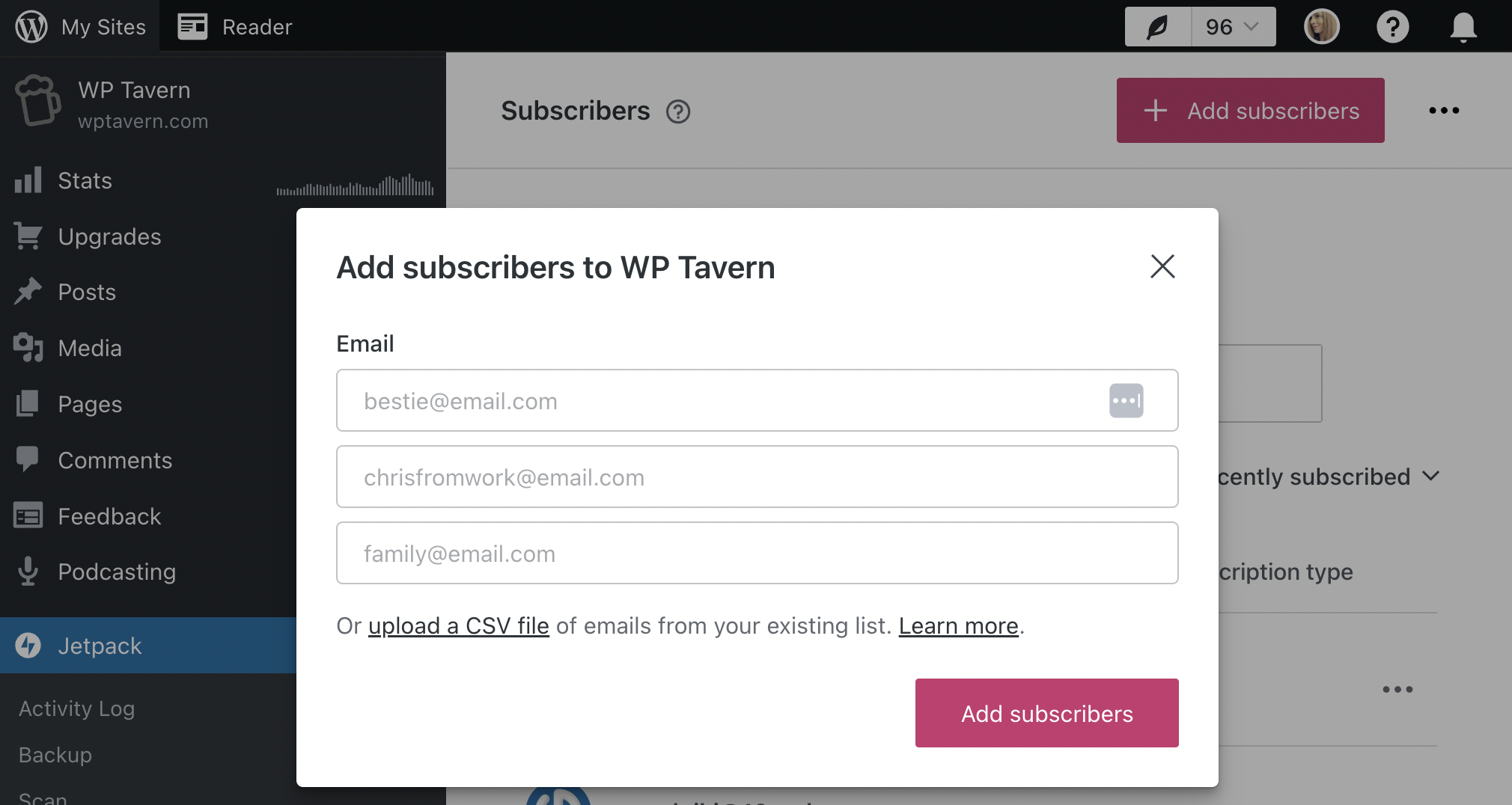

Per aggiornare il plug-in, attenersi alla seguente procedura:

- Accedi alla dashboard di WordPress.

- Vai alla sezione “Plugin”.

- Trova il plug-in Ultimate Member e fai clic sul pulsante “Aggiorna ora”.

Una volta completato l’aggiornamento, la vulnerabilità dovrebbe essere corretta e il sito Web dovrebbe essere protetto.

Ulteriori linee guida sulla sicurezza da seguire

implementare queste misure di sicurezza aggiuntive come parte della tua strategia di sicurezza per proteggere il tuo sito Web e proteggere i tuoi utenti dal diventare vittime di tali misure attacchi informatici.

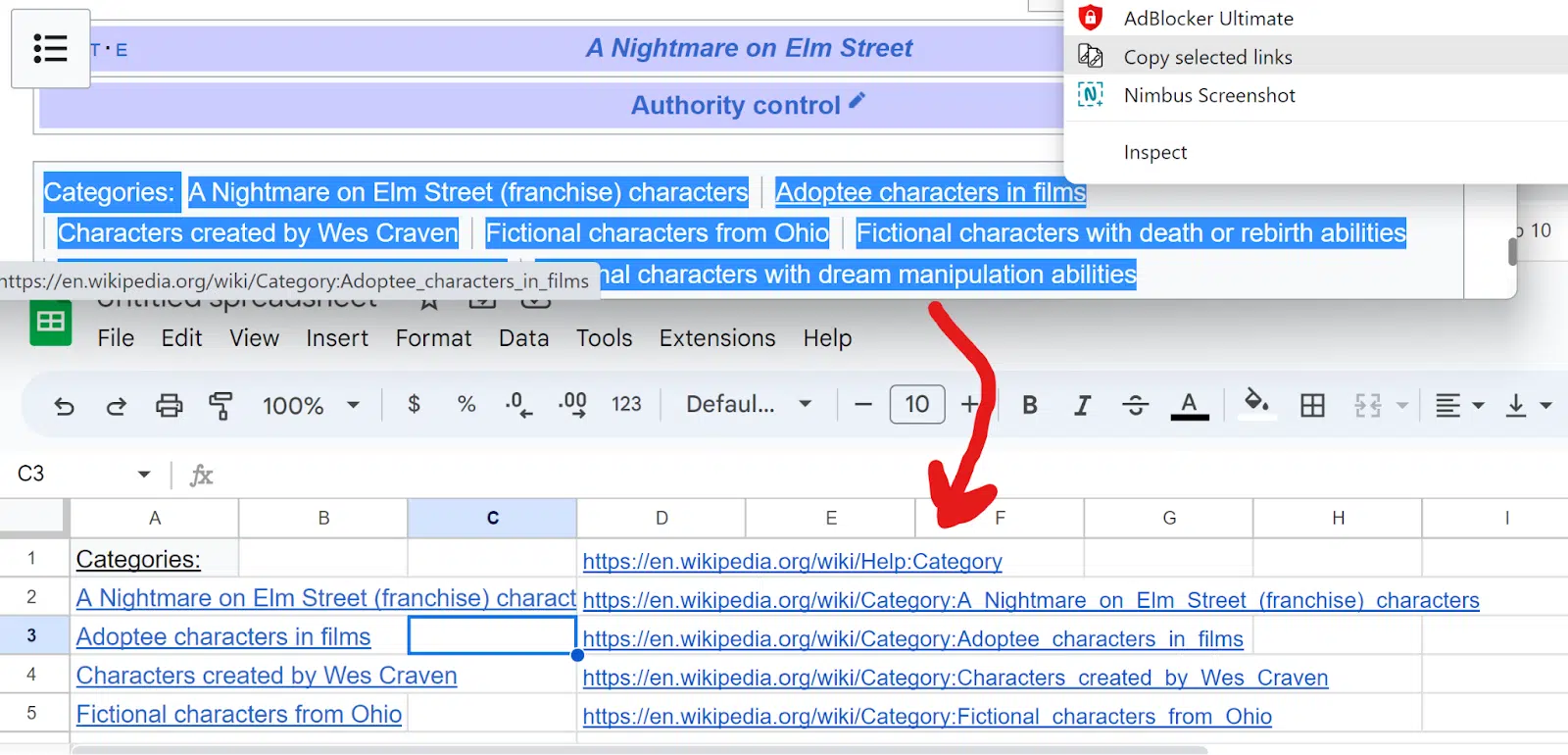

- Controlla ed elimina account amministratore sconosciuti: prenditi il tempo necessario per esaminare attentamente tutti gli amministratori del sito ed eliminare tutti gli account sconosciuti o sospetti. In questo modo, è possibile eliminare qualsiasi potenziale punto di accesso non autorizzato creato dagli aggressori.

- Reimposta tutte le password utente: Come misura precauzionale, consigliamo vivamente di reimpostare tutte le password utente, inclusa la password dell’account amministratore. Questo può essere fatto tramite il meccanismo di reimpostazione della password sul tuo sito. Richiedendo agli utenti di impostare una nuova password, ti assicuri che i loro account siano protetti con nuove credenziali.

- Installa e attiva i plugin di sicurezza: L’installazione di plug-in di sicurezza affidabili come WPScan o WordFence può migliorare notevolmente la capacità del tuo sito di rilevare e prevenire attività sospette. Questi plug-in offrono ulteriori livelli di protezione e aiutano a salvaguardare il tuo sito Web da potenziali minacce. Considera di utilizzarli per rafforzare la sicurezza del tuo sito.

- Implementa la protezione SSL: Assicurati che il tuo sito funzioni Certificati SSL. I certificati SSL crittografano i dati trasmessi tra il tuo sito Web e i suoi utenti, fornendo un canale di comunicazione sicuro. Contatta il tuo provider di hosting per assistenza nella configurazione SSL sul tuo server.

- Esegui backup giornalieri dei file del sito e del database: La creazione regolare di backup del tuo sito è una best practice essenziale. In caso di incidenti imprevisti o violazioni della sicurezza, disporre di backup aggiornati consente di ripristinare il sito a uno stato stabile. Prendi in considerazione l’implementazione di una soluzione di backup affidabile e stabilisci una routine di backup giornaliera.

- Avvisa i membri/clienti del tuo sito: È fondamentale comunicare l’incidente ai membri del sito o ai clienti. Invia avvisi per informarli della situazione e fornisci istruzioni chiare su come reimpostare le loro password sul tuo sito. Sottolinea l’importanza di scegliere una password univoca ed evitare di riutilizzare la vecchia password per garantire la sicurezza dei propri account.

Seguendo questi passaggi, gli utenti possono affrontare efficacemente il CVE-2023–3460 vulnerabilità e proteggerli meglio wordpress siti web contro aumento dei privilegi attacchi. Ricorda sempre che rimanere vigili e proattivi nel mantenere la sicurezza del sito Web è fondamentale per proteggere il tuo sito Web da potenziali minacce.

Speriamo che questo post ti aiuti a sapere come risolvere CVE-2023–3460, an aumento dei privilegi vulnerabilità nel plugin Ultimate Member WordPress. Grazie per aver letto questo messaggio. Per favore condividi questo post e contribuisci a proteggere il mondo digitale. Visita il nostro sito web thesecmaster.come la nostra pagina sui social media su Facebook, Linkedin, Cinguettio, Telegramma, Tumblr, medioE Instagram e iscriviti per ricevere aggiornamenti come questo.