Il punto è questo: non insegnano veramente il SEO a scuola, vero? Puoi leggere di SEO fino a diventare blu in faccia, ma il vero apprendimento? Ciò accade quando sei effettivamente in trincea, a ottimizzare i siti web, a capire quali clic e quali flop.

Probabilmente hai sentito continuamente cose come “fai questo per il SEO” e “fai quello per il SEO”, giusto? Ed eccoti lì, a provarlo, ma ti chiedi: “Sta davvero facendo qualcosa? Perché lo sto facendo?” Credimi, non sei l’unico a pensarlo.

Il modo migliore per padroneggiare la SEO? Avvia il tuo sito web. Costruiscilo da zero, prova a coltivarlo in modo organico. Questo è il vero affare.

Indovina un po? Ci sono stato, l’ho fatto. Ho sviluppato un sacco di siti: un sito EDM, un sito di candele e persino un sito di streetwear. In effetti, mi classifico al primo posto se non tra i primi cinque per molte parole chiave legate alla fotografia.

Detto questo, volevo condividere 7 semplici consigli SEO per fotografi che puoi implementare oggi stesso sul tuo sito web di fotografia.

7 consigli SEO per i fotografi

Ecco i sette consigli SEO per i fotografi.

1. Utilizza HTTPS

Va bene, innanzitutto i suggerimenti SEO per i fotografi: assicurati che il tuo sito web utilizzi HTTPS. Allora, cos’è HTTPS? Si tratta dell’Hypertext Transfer Protocol Secure, che sostanzialmente significa che è una versione più sicura del vecchio HTTP, grazie alla crittografia e all’autenticazione SSL/TLS.

Ora lasciamo perdere le cose geek. La cosa fondamentale è che HTTPS rende il tuo sito più sicuro e indovina un po’? I motori di ricerca lo adorano. Se sono contenti, è più probabile che il tuo sito si posizioni bene per te parole chiave della fotografia. Ti chiedi se il tuo sito ha già HTTPS? Facile. Basta fare un salto a un Sito web di controllo SSLinserisci il tuo URL e verifica se hai un certificato SSL. Ecco uno screenshot dal mio sito quando l’ho controllato. Come puoi vedere, sono a posto.

Se il tuo sito ne ha bisogno, dovrai chattare con il tuo provider di web hosting. La maggior parte dei siti Web di fotografia utilizza host popolari come SiteGround, Bluehost o GoDaddy. Se hai bisogno di ottenere un certificato SSL, ecco alcuni link utili in base a chi ospita il tuo sito:

Se non utilizzi uno di questi provider di hosting, vai su un motore di ricerca e inserisci il tuo provider di hosting web più le “istruzioni SSL” e troverai un articolo su come aggiungerlo.

2. Verificare la presenza di CDN

Il prossimo consiglio SEO per i fotografi? Controlla se disponi di un CDN, che sta per Content Delivery Network. Ecco perché è un grosso problema: una CDN può aumentare seriamente la velocità della pagina del tuo sito web di fotografia, e questo è oro per la SEO. Pensa ai CDN come a un gruppo di server che lavorano insieme. Sono ottimi per la SEO perché:

- Distribuisci contenuti ai tuoi visitatori in modo super veloce

- Accelera le prestazioni del tuo sito web

- Proteggiti dalle minacce informatiche

Sei curioso di sapere se il tuo sito utilizza un CDN? C’è un modo semplice per scoprirlo. Basta usare a Strumento di controllo CDN. Quando l’ho fatto per il mio sito, puoi vedere che sto utilizzando il CDN di Cloudflare:

E parlando di Cloudflare, sono come il punto di riferimento per ottenere un CDN. Tutto quello che devi fare è accedere al sito web di Cloudflare, registrarti, aggiungere il tuo dominio e quindi reindirizzare il tuo nome di dominio ai loro server dei nomi. Hanno un tutorial questo lo rende super semplice ed è anche gratuito.

3. Ottimizzazione dei nomi dei file immagine e del testo alternativo

Il suggerimento numero tre per i fotografi che desiderano migliorare la SEO consiste nell’ottimizzare i nomi dei file immagine e il testo alternativo. Come fotografi, i nostri siti web sono solitamente pieni zeppi di immagini. Questa è in realtà una grande opportunità per potenziare il nostro gioco SEO includendo la nostra parola chiave target sia nei nomi dei file immagine che nel testo alternativo. Il nome del file immagine? Questo è il nome che dai all’immagine quando la salvi:

Il testo alternativo, o testo alternativo, è una breve descrizione dell’immagine sul tuo sito. È fondamentale sia per l’accessibilità che per la SEO perché i motori di ricerca non possono “vedere” le immagini. Il testo alternativo spiega cosa c’è nell’immagine.

Quindi, quando dai un nome ai tuoi file e scrivi il testo alternativo, prova a inserire la parola chiave target. Diciamo che stai mirando a diventare “fotografo ritrattista a Miami” e hai delle foto in cui scatti foto di clienti. Invece di nominare un’immagine in modo generico come “immagine1.jpg” o “DSC1002.jpg”, scegli qualcosa come “ritratto-foto-a-miami.jpg”. E per il testo alternativo, invece del semplice “foto”, usa qualcosa di più descrittivo come “Fotografo ritrattista con un cliente nella città di Miami in una giornata di sole”. Questo approccio rende i tuoi contenuti molto più adatti ai motori di ricerca, aiutandoti a posizionarti meglio per le parole chiave che stai prendendo di mira.

4. Utilizzo di titoli ricchi di parole chiave

Quarto consiglio SEO per i fotografi: procurati titoli ricchi di parole chiave! I titoli delle pagine, noti anche come meta titoli, sono elementi HTML che definiscono il titolo di una pagina web. Sono le parti su cui fai clic nei risultati dei motori di ricerca: i titoli cliccabili:

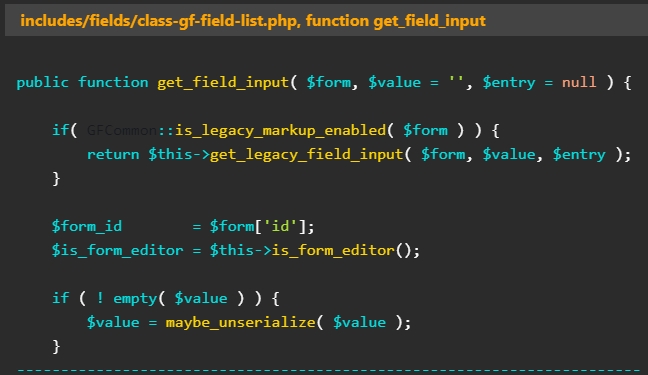

Sono scritti così in HTML:

Questo è il tag del titolo

Ecco su cosa devi concentrarti con i tag del titolo:

- Assicurati che la tua parola chiave target sia presente.

- Evita di duplicare i tag del titolo nel tuo sito web di fotografia.

- Tieni d’occhio la lunghezza per evitare il troncamento.

Cos’è il troncamento? È quando il titolo è troppo lungo e i motori di ricerca lo tagliano con i puntini di sospensione (…), il che può influire negativamente sulla percentuale di clic. Ciò significa potenzialmente meno traffico, meno entrate e meno cose buone:

Se disponi di un sito Web con codice personalizzato, puoi modificare direttamente l’HTML. Ma se sei come la maggior parte delle persone e usi un CMS come WordPress o Squarespace, è un po’ diverso. Su Squarespace, hanno impostazioni per modificare il meta titolo per ogni pagina. Su WordPress avrai bisogno di un plugin SEO gratuito per modificare gli elementi HTML. Io uso ClassificaMath me stessa.

5. Utilizzare la struttura dell’intestazione corretta

Quinto nella lista per il SEO dei fotografi: assicurati che le tue intestazioni siano strutturate correttamente.

La struttura dell’intestazione riguarda i tag dell’intestazione della tua pagina, come H1, H2, H3 e così via. Questi sono tag HTML che definiscono i titoli e i sottotitoli dei tuoi contenuti. Sono come segnali stradali, guidano sia i tuoi visitatori che i bot dei motori di ricerca attraverso la tua pagina, rendendo i tuoi contenuti più facili da seguire e facendo sapere ai bot di cosa tratta la tua pagina.

Ecco come appaiono in HTML e poi come appaiono sulla pagina:

Questa è l’intestazione H1

Questa è l’intestazione H2

Questa è l’intestazione H3

Ecco un suggerimento chiave: ogni pagina dovrebbe avere un solo tag H1 ed è un’ottima idea includervi la parola chiave target.

Ad esempio, se stai cercando “fotografo di headshot di New York”, quella dovrebbe essere la tua intestazione H1. Questa non è l’unica cosa che ti porterà al primo posto, ma avere la parola chiave target nel tuo H1 aiuta sicuramente.

Ora, che dire degli H2 e degli H3? Ecco dove il tuo parole chiave secondarie entrare in gioco. Queste sono le parole chiave che supportano e si riferiscono alla tua parola chiave principale. Supponiamo che la tua parola chiave principale sia “fotografo headshot di New York”. Le tue parole chiave secondarie potrebbero essere “fotografo headshot di moda a New York”, “fotografo headshot di New York”, “fotografo headshot di New York” e “fotografo headshot di New York per attori”. Ogni fotografo avrà parole chiave secondarie diverse che si adattano meglio. Capire quale parole chiave della fotografia sono ideali per te avrai bisogno di consulenza per personalizzare la tua strategia per le parole chiave in modo che corrisponda ai tuoi obiettivi di business.

6. Sito web reattivo per dispositivi mobili

Sesto consiglio SEO per i fotografi: assicurati che il tuo sito web sia ottimizzato per i dispositivi mobili.

È un grosso problema avere un sito web ottimizzato per i dispositivi mobili. Ecco perché: quasi il 60% di tutto il traffico web globale proviene da dispositivi mobili. Inoltre, i motori di ricerca come Google utilizzano l’indicizzazione mobile-first. Ciò significa che guardano il tuo sito web come se stessero utilizzando un browser mobile e utilizzano quella versione per l’indicizzazione e il posizionamento.

In termini semplici, il tuo sito deve avere un bell’aspetto sui dispositivi mobili, forse anche di più che sul desktop. Se non è all’altezza sui dispositivi mobili, potrebbe danneggiare il tuo posizionamento e la tua capacità di attirare traffico.

Vuoi sapere come verificare se il tuo sito è ottimizzato per i dispositivi mobili? Utilizza Google Chrome Strumenti di sviluppo. Apri Chrome, vai al tuo sito, fai clic con il pulsante destro del mouse e premi Ispeziona. Quindi fare clic sull’icona Attiva/disattiva barra degli strumenti dispositivo e selezionare un dispositivo mobile da simulare. Ciò ti consente di vedere come appare il tuo sito sui dispositivi mobili.

Ad esempio, ho controllato come appare uno dei miei articoli su un iPhone 12 Pro. Se le cose sembrano instabili sui dispositivi mobili, come la spaziatura interna, i margini, le immagini o il testo, potrebbe essere necessario modificarle o chiedere aiuto a uno sviluppatore.

7. SEO locale

Settimo e ultimo consiglio SEO per i fotografi: sfrutta il potere della SEO locale.

Per i fotografi che servono clienti locali, la SEO locale è fondamentale. In realtà, è vitale per qualsiasi attività che i clienti in genere visitano a livello locale, come ristoranti, appaltatori, saloni, negozi e negozi. La SEO locale è una nicchia specializzata all’interno del più ampio panorama SEO, focalizzata sui risultati di ricerca in un’area specifica. Vedrai spesso risultati locali quando aggiungi “vicino a me” alla tua ricerca o quando cerchi servizi che generalmente necessitano di fornitori locali. Questo è uno screenshot del “pacchetto mappe locali” in cui puoi comparire con la corretta SEO locale:

Ecco i fattori chiave per ottimizzare la SEO locale:

Ottimizzazione di Google My Business

Questo strumento gratuito di Google consente alla tua attività di apparire in Local Map Pack e Google Maps. Se sei un fotografo locale senza a Google My Business profilo, è il momento di crearne uno. Compila tutti i dettagli come servizi, immagini, informazioni di contatto e collegamento al sito web.

Citazioni locali

Si tratta di elencare la tua attività nelle directory online più popolari e nei siti di citazioni con nome, indirizzo e numero di telefono coerenti. Per i fotografi, essere su Yelp è un buon inizio. Proprio come con Google My Business, assicurati che il tuo profilo Yelp sia completo e coerente.

Ottenere recensioni online

Il terzo grande aspetto della SEO locale è la raccolta di recensioni sul tuo profilo Google My Business e su altri elenchi di directory locali, come Yelp. Una buona pratica è chiedere ai clienti una recensione subito dopo un servizio fotografico di successo, quando la loro soddisfazione è alta e l’esperienza è fresca nella loro mente.

Con questo si conclude la mia guida SEO per fotografi. Spero che tu abbia trovato alcuni spunti preziosi qui. Se ti rendi conto che ti stai perdendo una di queste ottimizzazioni, ora è il momento ideale per iniziare a implementarle!

Hai domande? Lascia un commento o mandami un’e-mail.