I ricercatori di sicurezza informatica hanno rivelato una falla di sicurezza critica nel Cache di LiteSpeed plugin per WordPress che potrebbe consentire agli utenti non autenticati di ottenere privilegi di amministratore.

“Il plugin soffre di una vulnerabilità di escalation dei privilegi non autenticati che consente a qualsiasi visitatore non autenticato di ottenere l’accesso di livello amministratore, dopodiché potrebbero essere caricati e installati plugin dannosi”, ha affermato Rafie Muhammad di Patchstack. disse in un rapporto di mercoledì.

La vulnerabilità, tracciata come CVE-2024-28000 (punteggio CVSS: 9,8), è stata corretta nella versione 6.4 del plugin rilasciata il 13 agosto 2024. Ha un impatto su tutte le versioni del plugin, inclusa e precedente alla 6.3.0.1.

LiteSpeed Cache è uno dei plugin di caching più utilizzati in WordPress, con oltre cinque milioni di installazioni attive.

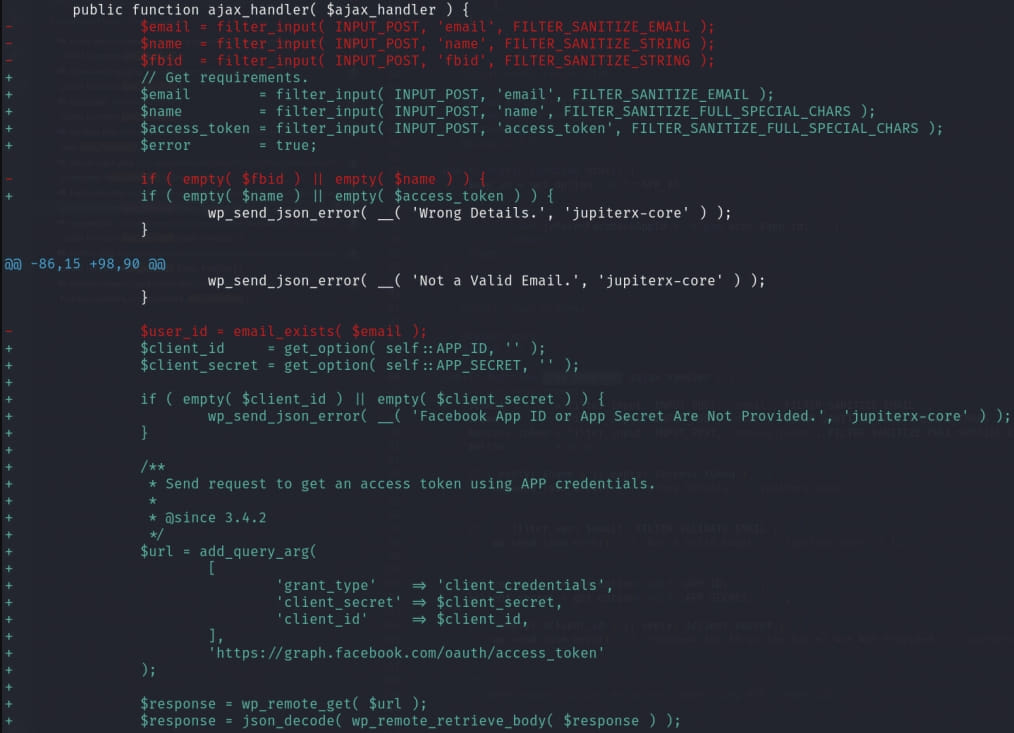

In poche parole, CVE-2024-28000 consente a un aggressore non autenticato di falsificare il proprio ID utente e registrarsi come utente di livello amministrativo, ottenendo di fatto i privilegi per assumere il controllo di un sito WordPress vulnerabile.

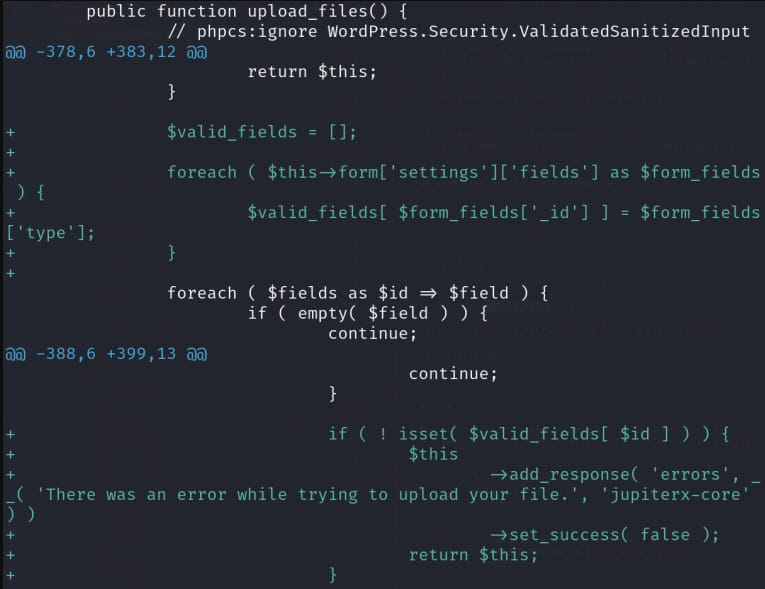

La vulnerabilità è dovuta a una funzionalità di simulazione utente nel plugin che utilizza un hash di sicurezza debole, danneggiato dall’uso di un numero casuale facilmente indovinabile come seed.

Nello specifico, ci sono solo un milione di valori possibili per l’hash di sicurezza, perché il generatore di numeri casuali è derivato dalla porzione di microsecondi dell’ora corrente. Inoltre, il generatore di numeri casuali non è crittograficamente sicuro e l’hash generato non è né salato né legato a una richiesta specifica o a un utente.

“Ciò è dovuto al fatto che il plugin non limita correttamente la funzionalità di simulazione del ruolo che consente a un utente di impostare il proprio ID corrente su quello di un amministratore, se ha accesso a un hash valido che può essere trovato nei registri di debug o tramite forza bruta”, Wordfence disse nel suo stesso stato di allerta.

“Ciò consente ad aggressori non autenticati di falsificare il proprio ID utente con quello di un amministratore e quindi creare un nuovo account utente con il ruolo di amministratore utilizzando l’endpoint API REST /wp-json/wp/v2/users.”

È importante notare che la vulnerabilità non può essere sfruttata su installazioni WordPress basate su Windows a causa della dipendenza della funzione di generazione hash da un metodo PHP chiamato sys_getloadavg() non implementato su Windows.

“Questa vulnerabilità evidenzia l’importanza fondamentale di garantire la solidità e l’imprevedibilità dei valori utilizzati come hash o nonce di sicurezza”, ha affermato Muhammad.

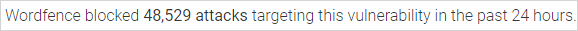

Con un difetto precedentemente divulgato in LiteSpeed Cache (CVE-2023-40000Punteggio CVSS: 8,3) sfruttato da malintenzionati, è fondamentale che gli utenti agiscano rapidamente per aggiornare le proprie istanze all’ultima versione.

Hai trovato interessante questo articolo? Seguici su

Cinguettio E

LinkedIn per leggere altri contenuti esclusivi che pubblichiamo.