Il popolare plugin di sicurezza WordPress è stato sorpreso a registrare password in testo normale Settimana della sicurezza

Autore: La Redazione

-

Il plug-in WordPress installato su oltre 1 milione di siti ha registrato password in testo semplice

Immagini Getty

All-In-One Security, un plugin di sicurezza per WordPress installato su più di 1 milione di siti web, ha rilasciato un aggiornamento di sicurezza dopo essere stato sorpreso tre settimane fa a registrare password in chiaro e a memorizzarle in un database accessibile agli amministratori dei siti web.

Le password venivano registrate quando gli utenti di un sito che utilizzava il plug-in, generalmente abbreviato in AIOS, effettuavano l’accesso, lo sviluppatore di AIOS ha detto giovedì. Lo sviluppatore ha affermato che il logging era il risultato di un bug introdotto a maggio nella versione 5.1.9. La versione 5.2.0 rilasciata giovedì risolve il bug e inoltre “elimina i dati problematici dal database”. Il database era disponibile per le persone con accesso amministrativo al sito web.

Una grave violazione della sicurezza

Un rappresentante di AIOS ha scritto in una e-mail che “per ottenere qualcosa da questo difetto è necessario accedere con i privilegi amministrativi di livello più alto, o equivalenti. cioè può essere sfruttato da un amministratore disonesto che può già fare queste cose perché è un amministratore.”

Tuttavia, i professionisti della sicurezza ammoniscono da tempo gli amministratori di non archiviare mai le password in chiaro, data la relativa facilità con cui gli hacker hanno avuto per decenni di violare i siti Web e di sottrarsi ai dati in essi archiviati. In tale contesto, la scrittura di password in chiaro su qualsiasi tipo di database, indipendentemente da chi vi abbia accesso, rappresenta una grave violazione della sicurezza.

L’unico modo accettabile per archiviare le password per più di due decenni è come un hash crittografico generato utilizzando quello che viene spesso definito come un algoritmo lentoil che significa che per essere violato richiede tempo e risorse di calcolo superiori alla media. Questa precauzione funge da sorta di polizza assicurativa. Se un database viene violato, gli autori delle minacce richiederanno tempo e risorse informatiche per convertire gli hash nel testo in chiaro corrispondente, dando agli utenti il tempo di modificarli. Quando le password sono complesse, ovvero composte da almeno 12 caratteri, generate casualmente e uniche per ciascun sito, è generalmente impossibile per la maggior parte degli autori delle minacce violarle se sottoposte ad hashing con un algoritmo lento.

I processi di accesso da alcuni servizi più grandi spesso utilizzano sistemi che tentano di proteggere i contenuti in chiaro, anche dal sito stesso. Tuttavia, rimane ancora comune che molti siti abbiano brevemente accesso ai contenuti in chiaro prima di passarli all’algoritmo di hashing.

Il bug di registrazione della password emerse almeno tre settimane fa in un forum WordPress, quando un utente ha scoperto il comportamento e si è preoccupato in un post che avrebbe portato l’organizzazione a fallire un’imminente revisione della sicurezza da parte di revisori della conformità di terze parti. Lo stesso giorno, un rappresentante AIOS ha risposto: “Questo è un bug noto nell’ultima versione”. Il rappresentante ha fornito uno script che avrebbe dovuto cancellare i dati registrati. L’utente ha segnalato che lo script non ha funzionato.

L’utente ha anche chiesto perché AIOS non stesse rendendo disponibile una correzione generalmente disponibile in quel momento, scrivendo:

Questo è un ENORME problema. Chiunque, come un appaltatore, ha accesso al nome utente e alle password di tutti gli altri amministratori del sito.

Inoltre, come documentato dal nostro pentesting, gli appaltatori e i progettisti del sito hanno pratiche di password molto scadenti. Le credenziali del nostro contratto sono le stesse che utilizzano su TUTTI GLI ALTRI SITI CLIENTI (e su Gmail e Facebook).

AIOS offre per lo più una valida guida per la password

L’avviso di giovedì affermava: “Era importante risolvere questo problema e ci scusiamo per l’errore”, e continuava ribadendo i consigli standard, tra cui:

- Assicurati che AIOS e tutti gli altri plugin che utilizzi siano aggiornati. Ciò garantisce che qualsiasi vulnerabilità identificata dagli sviluppatori o dalla comunità venga corretta, contribuendo a mantenere il tuo sito sicuro. Puoi vedere quale versione del plugin stai utilizzando nella dashboard. Riceverai una notifica di eventuali aggiornamenti in sospeso nella schermata del plugin sulla dashboard di WordPress. Queste informazioni sono disponibili anche nella sezione degli aggiornamenti della dashboard di WordPress. Un plugin come “Easy Updates Manager” può aiutarti ad automatizzare questo processo

- Cambia regolarmente tutte le password, soprattutto se ritieni che la tua password sia stata compromessa. Ciò impedirà a chiunque abbia le tue informazioni di accesso di causare danni al tuo sito o di accedere ai tuoi dati.

- Abilita sempre l’autenticazione a due fattori sui tuoi account (WordPress e altro). Questo ulteriore livello di protezione funziona verificando il tuo accesso tramite un secondo dispositivo come il tuo telefono cellulare o tablet. È uno dei modi più semplici ed efficaci per tenere i tuoi dati fuori dalle mani degli hacker: con l’autenticazione a due fattori, una password rubata non consente ancora a un utente malintenzionato di accedere a un account. AIOS include un modulo di autenticazione a due fattori per proteggere i tuoi siti WordPress.

Sebbene la maggior parte dei consigli sia valida, la raccomandazione di modificare regolarmente le password è obsoleta. Negli ultimi anni, i professionisti della sicurezza hanno concluso che è possibile modificare la password più danno che bene quando non c’è motivo di sospettare una compromissione dell’account. Il ragionamento: i cambiamenti regolari delle password incoraggiano gli utenti a scegliere password più deboli. Microsoft ha caratterizzato la pratica come “antico e obsoleto.”

Chiunque utilizzi AIOS dovrebbe installare l’aggiornamento non appena possibile e assicurarsi che l’eliminazione del registro funzioni come descritto. Gli utenti finali o gli amministratori che sospettano che la loro password sia stata acquisita da un sito Web che utilizza AIOS dovrebbero modificarla su quel sito e, nel caso in cui utilizzino la stessa password su altri siti, anche su tali altri siti.

-

L’aggiornamento del plugin Yoast WordPress causa errori irreversibili

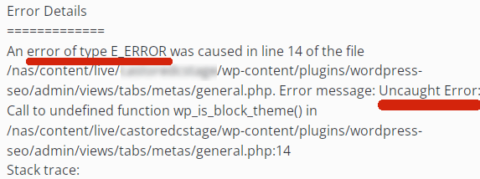

Il plugin Yoast WordPress SEO ha rilasciato un aggiornamento ma è diventato presto evidente che qualcosa era andato terribilmente storto per alcuni utenti. Sembra che il problema abbia causato errori irreversibili. Le vittime colpite negativamente dall’aggiornamento Yoast hanno dovuto tornare a una versione precedente di Yoast.

Secondo un utente, l’installazione di WordPress lo ha avvisato di un “errore fatale”, secondo l’e-mail inviatagli.

Yoast ha risolto il problema in modo responsabile e rapido e ha pubblicato le scuse per l’accaduto.

L’aggiornamento del plugin Yoast versione 18.4

Yoast 18.4 aveva lo scopo di introdurre una nuova funzionalità che introduceva timestamp di contenuti e dati strutturati ai fini della protezione del copyright utilizzando la tecnologia blockchain.

La nuova funzionalità era collegata a un servizio chiamato WordProof che fornisce timestamp verificabili che mostrano ai visitatori del sito quando il contenuto è stato creato e aggiornato.

Integrazione di WordProof con Yoast non riuscita

Il servizio WordProof fornisce un certificato blockchain per certificare un timestamp e uno strumento di violazione del copyright.

L’obiettivo dichiarato di WordProof è promuovere la fiducia in un sito Web fornendo prove e trasparenza.

Secondo WordProof:

“Internet ha problemi profondamente radicati che crescono ogni giorno: sfiducia, plagio e notizie false. WordProof vuole creare un nuovo standard per un Internet più affidabile e degno di fiducia, con l’aiuto della tecnologia blockchain”.

Sfortunatamente l’integrazione di questa funzionalità ha causato gravi malfunzionamenti a Yoast per gli utenti.

Al momento della stesura di questo articolo, alcuni clienti Yoast hanno indicato che questo errore interessava le versioni Yoast 18.4 e 18.4.1.

Secondo Yoast, il plugin gratuito Yoast versione 18.4.1 e Yoast SEO Premium 18.2.1 sono entrambe versioni stabili che non contengono più la nuova funzionalità WordProof.

WordProof è un’azienda elencata sul proprio Pagina Chi siamo che i cofondatori marito e moglie di Yoast sono partner.

Sintomi dell’aggiornamento del plugin Bad Yoast SEO

L’aggiornamento del plugin SEO Yoast WordPress, destinato a fallire, ha causato enormi interruzioni ad alcuni clienti.

Problemi tipici segnalati:

- La mappa del sito XML mostra tutti i tipi di contenuto, incluso il contenuto privato che non dovrebbe essere esposto

- La scheda delle impostazioni dell’aspetto di Yoast Search era completamente vuota.

- Messaggio di errore irreversibile

- WordPress invia un messaggio relativo all’errore del plug-in Yoast

Un utente ha riferito che il core di WordPress ha inviato via email un messaggio di avviso relativo al plugin Yoast:

“A partire da WordPress 5.2 è presente una funzionalità integrata che rileva quando un plugin o un tema causa un errore fatale sul tuo sito e ti avvisa con questa email automatizzata.

In questo caso, WordPress ha riscontrato un errore con uno dei tuoi plugin, Yoast SEO.”

L’utente ha condiviso la documentazione degli errori dannosi del plugin Yoast SEO:

Screenshot degli errori di aggiornamento di Yoast

Un altro cliente Yoast ha pubblicato un post sulla pagina di supporto pubblica di Yoast su descrivono i loro problemi:

“dopo l’aggiornamento dal plugin yoast seo 18.3 -> 18.4 nella pagina sullo stato di integrità del sito posso vedere alcuni errori:

…L’API REST ha riscontrato un errore di prestazione

…La richiesta API REST non è riuscita a causa di un errore.”

Un altro utente del plug-in Yoast ha scritto a informare Yoast di un errore simile:

“Errore critico dopo l’aggiornamento di WordPress 5.9.2 e Yoast 18.4.1

…La richiesta API REST non è riuscita a causa di un errore.”

Un problema relativo all’API REST sembrava essere un reclamo abbastanza comune, come ce n’erano altre vittime dell’aggiornamento Yoast lo hanno segnalatopure.

Un altro utente del plugin Yoast ha scritto che Yoast ha rotto il suo sito web:

“Il mio sito ha iniziato improvvisamente a visualizzare pagine vuote, pagine di errore, pagine formattate in modo ristretto su un browser desktop (ovvero, non occupando l’intero schermo del browser come in passato), ecc. All’improvviso non sono riuscito nemmeno a modificare la mia home page…”

Un altro richiesta di aiuto:

“Non riesco a modificare il post o la pagina. Genera errore. Quando ho disattivato il plugin. Allora il problema scompare.

…errore: l’editor ha riscontrato un errore imprevisto.”

Yoast garantisce che l’ultima versione del plugin SEO sia ora stabile

Il plugin ha causato errori fatali a molti utenti che hanno iniziato a pubblicare post sulla pagina di supporto del plugin Yoast su WordPress.org.

Yoast ha rilasciato una dichiarazione di scuse per l’aggiornamento problematico:

“Nonostante i test approfonditi, alcuni utenti, sfortunatamente, hanno riscontrato problemi con Yoast SEO 18.4.

Poiché hanno contattato rapidamente il nostro team di supporto attivo 24 ore su 24, 7 giorni su 7, siamo stati in grado di agire rapidamente e ripristinare questa versione.

….Siamo molto dispiaciuti per gli eventuali inconvenienti che potresti aver riscontrato.”

Yoast ha assicurato ai clienti che le ultime versioni (Yoast SEO 18.4.1 e Yoast SEO Premium 18.2.1) sono stabili e che avrebbero rivisitato l’integrazione di WordProof in un secondo momento.

Errori del plugin Yoast SEO

Yoast non è attualmente compatibile con PHP 8+. Almeno una delle persone che hanno segnalato un errore lo ha notato stavano usando PHP 8.0.

In una domanda di supporto non correlata, qualcuno ha chiesto se Yoast fosse compatibile con l’ultima versione di PHP, versione 8.x.

Il rappresentante dell’assistenza Yoast ha scritto:

“Purtroppo non abbiamo ancora testato completamente il plugin con la versione 8 di PHP. L’intera community di WordPress ci sta ancora lavorando”

Quindi è possibile che per quel particolare utente PHP 8.0 abbia aggravato i problemi.

Yoast consiglia l’aggiornamento alle ultime versioni stabili del proprio plugin. Potrebbe essere prudente verificare che il tuo sito web non esegua PHP 8.+ e, se possibile, allestire prima il sito per testare se funziona correttamente.

Citazione

Leggi la dichiarazione di Yoast sullo sfortunato aggiornamento

-

Migliaia di siti WordPress sono stati violati a causa della vulnerabilità del plugin tagDiv

Migliaia di siti che eseguono il sistema di gestione dei contenuti WordPress sono stati violati da un prolifico attore di minacce che ha sfruttato una vulnerabilità recentemente corretta in un plug-in ampiamente utilizzato.

Il plugin vulnerabile, noto come tagDiv Composer, è un requisito obbligatorio per l’utilizzo di due temi WordPress: Giornale E Newsmag. I temi sono disponibili attraverso i mercati Theme Forest ed Envato e hanno più di 155.000 download.

Classificata come CVE-2023-3169, la vulnerabilità è nota come difetto di cross-site scripting (XSS) che consente agli hacker di inserire codice dannoso nelle pagine web. Scoperto da un ricercatore vietnamita Truoc Phanla vulnerabilità ha un livello di gravità di 7,1 su un massimo di 10. È stata parzialmente corretta nella versione tagDiv Composer 4.1 e completamente patchata nella 4.2.

Secondo a inviare Creato dal ricercatore di sicurezza Denis Sinegubko, gli autori delle minacce stanno sfruttando la vulnerabilità per iniettare script web che reindirizzano i visitatori a vari siti truffa. I reindirizzamenti portano a siti che promuovono un falso supporto tecnico, vincite fraudolente alla lotteria e truffe con notifiche push, le ultime delle quali inducono i visitatori a iscriversi alle notifiche push visualizzando dialoghi captcha falsi.

Sucuri, la società di sicurezza per cui lavora Sinegubko, monitora la campagna malware dal 2017 e l’ha chiamata Balada. Sucuri stima che negli ultimi sei anni Balada abbia compromesso più di 1 milione di siti. Il mese scorso, Sucuri ha rilevato iniezioni di Balada in più di 17.000 siti, quasi il doppio del numero che l’azienda aveva visto il mese prima. Oltre 9.000 delle nuove infezioni sono state il risultato di iniezioni rese possibili sfruttando CVE-2023-3169.

Sinegubko ha scritto:

Abbiamo osservato un rapido ciclo di modifiche agli script inseriti insieme a nuove tecniche e approcci. Abbiamo assistito a iniezioni casuali e tipi di offuscamento, uso simultaneo di più domini e sottodomini, abuso di CloudFlare e molteplici approcci per attaccare gli amministratori di siti WordPress infetti.

Settembre è stato anche un mese molto impegnativo per migliaia di utenti del tema tagDiv Newspaper. La campagna malware Balada Injector ha eseguito una serie di attacchi mirati sia alla vulnerabilità del plugin tagDiv Composer che agli amministratori dei blog di siti già infetti.

Sucuri ha monitorato non meno di sei ondate di iniezioni che sfruttano la vulnerabilità. Sebbene ogni ondata sia distinta, tutte contengono uno script rivelatore inserito all’interno di questi tag:

<style id="tdw-css-placeholder"></style><script>...malicious injection…</script><style></style>L’iniezione dannosa utilizza codice offuscato per renderne difficile il rilevamento. Si trova nel database utilizzato dai siti WordPress, in particolare nell’opzione “td_live_css_local_storage” della tabella wp_options.

L’autore della minaccia Balada ha sempre tentato di ottenere un controllo persistente sui siti Web che compromette. Il modo più comune per farlo è inserendo script che creano account con privilegi di amministratore. Se gli amministratori reali rilevano e rimuovono gli script di reindirizzamento ma consentono la permanenza degli account amministratore falsi, l’autore della minaccia utilizza il proprio controllo amministrativo per aggiungere un nuovo set di script di reindirizzamento dannosi.

Il ricercatore ha scritto:

Gli hacker di Balada Injector mirano sempre a un controllo persistente sui siti compromessi caricando backdoor, aggiungendo plug-in dannosi e creando amministratori di blog non autorizzati. In questo caso, il [CVE-2023-3169] la vulnerabilità non consente loro di raggiungere facilmente questo obiettivo. Tuttavia, ciò non ha mai impedito a Balada di tentare di impadronirsi completamente dei siti con vulnerabilità XSS archiviate.

Balada è noto da tempo per l’immissione di script dannosi che prendono di mira gli amministratori dei siti che hanno effettuato l’accesso. L’idea è che quando l’amministratore di un blog accede a un sito web, il suo browser contiene cookie che gli consentono di svolgere tutte le attività amministrative senza doversi autenticare su ogni nuova pagina. Pertanto, se il browser carica uno script che tenta di emulare l’attività dell’amministratore, sarà in grado di fare quasi tutto ciò che può essere fatto tramite l’interfaccia di amministrazione di WordPress.

Chiunque amministri un sito che utilizza i temi WordPress Newspaper o Newsmag dovrebbe ispezionare attentamente sia il proprio sito che i registri eventi per individuare eventuali segni di infezione utilizzando i numerosi indicatori di compromissione inclusi nel post di Sucuri. Come accennato, gli autori delle minacce Balada tentano di ottenere un accesso persistente ai siti che compromettono. Oltre a rimuovere eventuali script dannosi aggiunti, è anche importante verificare la presenza di codice backdoor e l’aggiunta di eventuali account amministratore.

-

Una vulnerabilità critica in un plugin di backup di WordPress ha esposto circa 50.000 siti WordPress ad attacchi RCE (Remote Code Execution) IT Voice

Una vulnerabilità critica in un plugin di backup di WordPress ha esposto circa 50.000 siti WordPress ad attacchi RCE (Remote Code Execution) IT Voice | IT in profondità

Vai aSuperiore

-

Yoast lancia un plugin SEO basato sull’intelligenza artificiale, riducendo drasticamente gli investimenti di tempo per creare elementi vitali di strategie SEO efficaci

JACKSONVILLE, Florida., 28 novembre 2023 /PRNewswire/ — Yoast, un plug-in pionieristico e leader globale nell’ottimizzazione dei motori di ricerca (SEO) per WordPress, di proprietà di Newfold Digital, ha annunciato oggi miglioramenti basati sull’intelligenza artificiale al suo rinomato plug-in SEO per WordPress. Questi miglioramenti aiutano gli utenti a scrivere titoli e meta descrizioni accattivanti e ottimizzati per il SEO per le pagine web. Utilizzando algoritmi avanzati e tecniche di apprendimento automatico, genera titoli e meta descrizioni creativi e accattivanti, affascinando il pubblico e rispettando gli standard dei motori di ricerca.

Logo digitale Newfold (PRNewsfoto/Newfold Digital) Scrivere contenuti ottimali per titoli di siti Web e meta descrizioni può essere impegnativo e richiedere molto tempo, ma non deve esserlo. Ora, Yoast SEO Premium può generare questi elementi cruciali per strategie SEO efficaci con un solo clic.

Yoast, il plugin SEO più grande al mondo, ha sfruttato la propria esperienza SEO interna per sviluppare suggerimenti intelligenti per fornire risultati ottimali agli utenti. Il generatore di titoli e meta descrizioni AI di Yoast elimina il fastidio di creare manualmente titoli e meta descrizioni unici e di alta qualità per ogni pagina. Ciò fa risparmiare tempo agli utenti, attira più traffico sul sito Web e aumenta la percentuale di clic.

Scrivere meta descrizioni accattivanti per le pagine dei prodotti di un negozio online è ancora più importante. Le pagine dei prodotti spesso contengono informazioni generali, che non dovrebbero apparire nelle pagine dei risultati di ricerca. Yoast WooCommerce SEO, il componente aggiuntivo eCommerce del plug-in Yoast SEO Premium, ora aggiunge la potenza dell’intelligenza artificiale alle pagine dei prodotti, consentendo agli utenti di generare il titolo e la meta descrizione perfetti con un solo clic di un pulsante.

Yoast sta portando il suo impegno per l’eccellenza del cliente a un livello superiore attraverso i miglioramenti del suo prodotto Premium esistente. Le funzionalità basate sull’intelligenza artificiale di Yoast sono incluse automaticamente per gli utenti Premium, rendendo lo sblocco della potenza dei componenti SEO generati dall’intelligenza artificiale facile come un aggiornamento del plug-in. Quando molti strumenti SEO implementano modelli di prezzo a consumo per l’utilizzo dell’intelligenza artificiale, Yoast si distingue. L’ultimo aggiornamento offre agli utenti Premium un accesso senza precedenti a questi miglioramenti dell’intelligenza artificiale, senza attivazioni complesse o costi aggiuntivi, addebiti o costi nascosti.

“Il panorama digitale è in continua evoluzione e richiede un’innovazione continua. Yoast si distingue come un esempio nel suo impegno volto a garantire che ogni proprietario di un sito web possa accedere a strumenti SEO d’élite facili da usare”, ha affermato Kimberley ColeDirettore generale Europa presso Newfold Digital, società madre di Yoast. “Approfondindo l’integrazione dell’intelligenza artificiale ed estendendola all’e-commerce, Yoast fornisce ai propri utenti gli strumenti necessari per eccellere in questo dinamico dominio digitale.”

Con questo lancio della sua prima funzionalità integrata con intelligenza artificiale, Yoast, pioniere dell’innovazione, segna l’inizio di una serie di progressi e rafforza la sua posizione come soluzione SEO preferita per oltre 13 milioni di siti WordPress in tutto il mondo. Per un’analisi dettagliata e ulteriori approfondimenti su queste innovazioni, visitare il sito Yoast.com.

A proposito di Yoast

Yoast, fondata nel 2010 e acquisita da Newfold Digital nel 2021, è la società dietro Yoast SEO, il principale plugin SEO per WordPress che è diventato uno strumento indispensabile per i siti Web WordPress che mirano a rafforzare il proprio posizionamento. Yoast SEO aiuta i proprietari di siti web di tutti i livelli a navigare senza sforzo nel terreno tecnico della SEO, consentendo allo stesso tempo agli utenti di produrre contenuti accattivanti con analisi SEO e leggibilità versatili, disponibili in più lingue. Con oltre 13 milioni di download attivi, Yoast SEO non è solo il plugin SEO più scaricato, ma anche una testimonianza dell’impegno di Yoast nel canalizzare più traffico organico dai motori di ricerca e dalle piattaforme social. Oltre alla versione gratuita di Yoast SEO, il prodotto Premium fornisce agli utenti l’accesso ai venerati corsi della SEO Academy di Yoast, un archivio di conoscenze essenziali per padroneggiare la SEO. Servendo una clientela diversificata, dalle strutture locali ai siti riconosciuti a livello globale, la missione di Yoast rimane chiara: rendere la SEO accessibile a tutti.Oltre al plugin Yoast SEO di punta, l’azienda ha creato una serie di plugin progettati per amplificare ulteriormente il potenziale SEO. Con una convinzione profondamente radicata nella comunità e nella collaborazione, Yoast contribuisce regolarmente a progetti open source ed è noto per la sua partecipazione attiva a eventi significativi nella sfera digitale. Scopri di più su Yoast e la sua suite di prodotti su Yoast.com.

Informazioni su Newfold Digital

Newfold Digital, azienda leader nel settore delle tecnologie web e commerciali, serve quasi 7 milioni di clienti in tutto il mondo. Fondato nel 2021 in seguito alla fusione dei giganti del settore Endurance Web Presence e Web.com Group, il portafoglio di marchi di Newfold Digital comprende nomi come Bluehost, CrazyDomains, HostGator, Network Solutions, Register.com, Web.com, Yoast, YITH e molti altri. L’azienda aiuta clienti di diversa scala a scolpire una presenza digitale che risuoni e fornisca risultati. Grazie alla sua vasta gamma di prodotti e al supporto dedicato, Newfold Digital è diventata sinonimo di eccellenza nel campo delle soluzioni di presenza online. Scopri di più su Newfold Digital su Newfold.com.Contatto con i media:

PaolaLorenzo

corporatecommunications@newfold.comCisione Visualizza il contenuto originale per scaricare contenuti multimediali:https://www.prnewswire.com/news-releases/yoast-unleashes-ai-powered-seo-plugin-slashing-time-investments-for-crafting-vital-elements-of-effect-seo-strategies-301998203. html

FONTE Newfold Digital

-

Una vulnerabilità critica nel plugin di migrazione del backup mette a rischio migliaia di siti WordPress

- Aggiorna il plug-in Backup Migration alla versione 1.3.8 o successiva.

- Diffidare delle comunicazioni non richieste, in particolare di quelle che affermano di aver scoperto punti deboli.

- Mantieni le versioni più recenti del core, dei plugin e dei temi di WordPress.

- Monitora il tuo sito web per attività insolite con un potente plug-in di sicurezza come Wordfence.

Seguendo questi consigli, gli utenti di WordPress possono ridurre significativamente il rischio di cadere vittime di queste e altre vulnerabilità. Ricorda, la sicurezza è un processo continuo, quindi è fondamentale rimanere vigili e aggiornare regolarmente il software per garantire che il tuo sito web rimanga protetto.

-

Il plugin WordPress AIOS affronta reazioni negative per la memorizzazione delle password degli utenti in testo normale

All-In-One Security (AIOS), un plugin WordPress installato su oltre un milione di siti, ha rilasciato un aggiornamento di sicurezza dopo che un bug introdotto nella versione 5.1.9 del software causava l’aggiunta delle password degli utenti al database in formato testo normale.

“Un amministratore del sito malintenzionato (ovvero un utente che ha già effettuato l’accesso al sito come amministratore) potrebbe quindi averli letti,” UpdraftPlus, i manutentori di AIOS, disse.

“Questo sarebbe un problema se gli amministratori dei siti provassero quelle password su altri servizi in cui i tuoi utenti potrebbero aver utilizzato la stessa password. Se gli accessi a questi altri servizi non sono protetti dall’autenticazione a due fattori, questo potrebbe essere un rischio per il sito web interessato.”

Il problema è emerso quasi tre settimane fa quando un utente del plugin riportato il comportamento, affermando che erano “assolutamente scioccati dal fatto che un plug-in di sicurezza stia commettendo un errore di sicurezza 101 così basilare”.

PROSSIMO WEBINAR Sconfiggi le minacce basate sull’intelligenza artificiale con Zero Trust: webinar per professionisti della sicurezza

Le misure di sicurezza tradizionali non bastano nel mondo di oggi. È il momento della sicurezza Zero Trust. Proteggi i tuoi dati come mai prima d’ora.

AIOS ha inoltre osservato che gli aggiornamenti rimuovono i dati registrati esistenti dal database, ma ha sottolineato che per uno sfruttamento efficace è necessario che l’autore della minaccia abbia già compromesso un sito WordPress con altri mezzi e disponga di privilegi amministrativi o abbia ottenuto l’accesso non autorizzato ai backup non crittografati del sito.

“In quanto tale, le opportunità per qualcuno di ottenere privilegi che non aveva già sono limitate”, ha affermato la società. “La versione con patch impedisce la registrazione delle password e cancella tutte le password salvate in precedenza.”

A titolo precauzionale, si consiglia agli utenti di abilitare l’autenticazione a due fattori su WordPress e di modificare le password, in particolare se le stesse combinazioni di credenziali sono state utilizzate su altri siti.

La divulgazione arriva quando Wordfence ha rivelato un difetto critico che ha un impatto su WPEverest Registrazione Utente plugin (CVE-2023-3342, punteggio CVSS: 9,9) che ha oltre 60.000 installazioni attive. La vulnerabilità è stata risolta nella versione 3.0.2.1.

“Questa vulnerabilità consente a un utente malintenzionato autenticato con autorizzazioni minime, come un abbonato, di caricare file arbitrari, inclusi file PHP, e ottenere l’esecuzione di codice remoto sul server di un sito vulnerabile”, ha spiegato il ricercatore di Wordfence István Márton. disse.

-

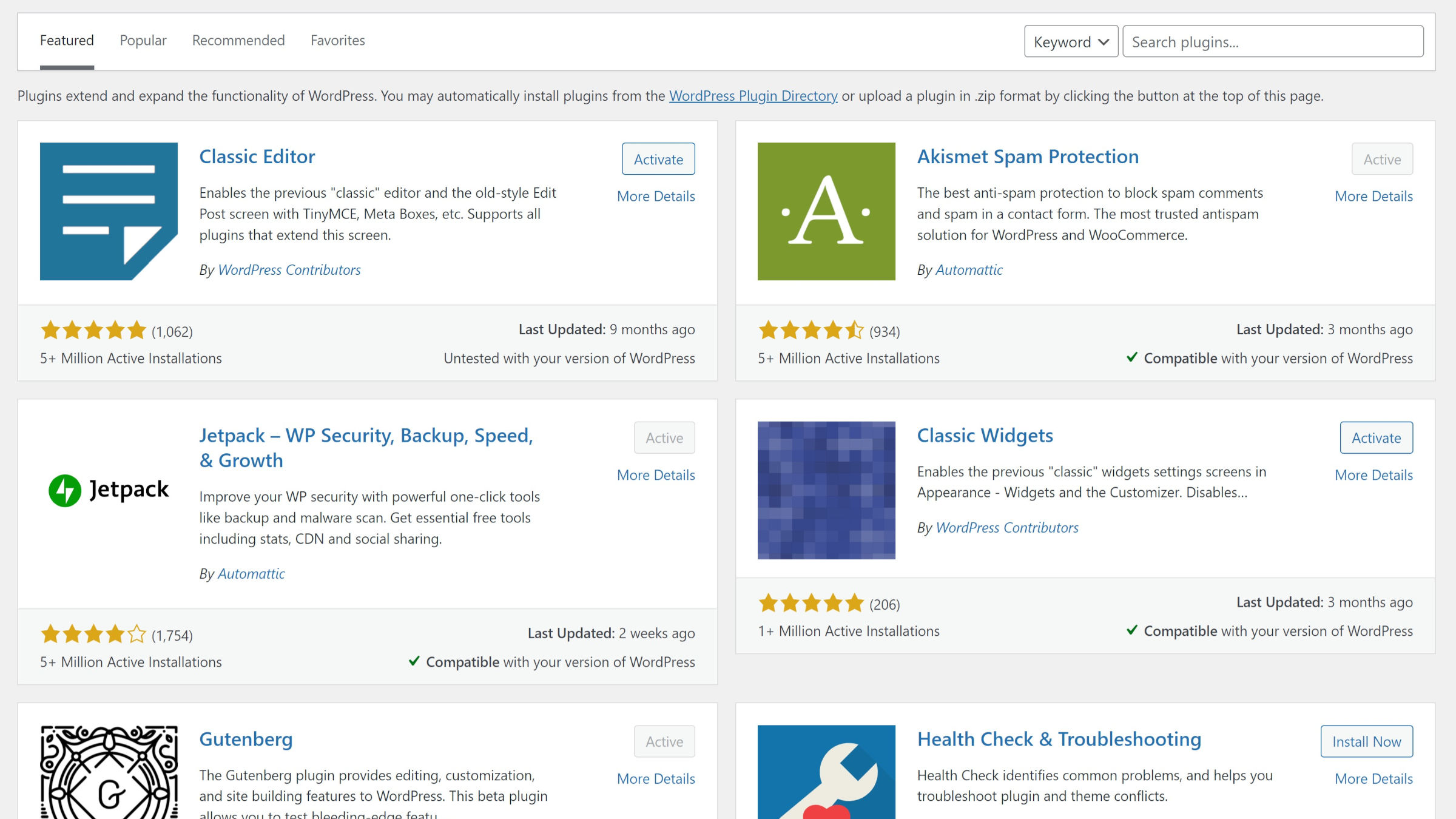

La directory dei plugin limita la proprietà e le modifiche del committente sui plugin ufficiali in primo piano e beta – WP Tavern

Rappresentante del team di revisione dei plugin Mika Epstein annunciate modifiche per i plugin in evidenza e beta ufficialmente riconosciuti venerdì scorso. Secondo la nuova regola, i proprietari dei plugin non potranno più cambiare direttamente la proprietà a qualcun altro o aggiungere/rimuovere l’accesso al commit. Lo scopo è impedire ai malintenzionati di diffondere codice dannoso o upsell premium.

I proprietari dei plugin possono comunque aggiungere e rimuovere manualmente i rappresentanti di supporto per i loro plugin nella directory. Tuttavia, devono inviare un’e-mail al team di revisione del plug-in per modificare la proprietà o impegnare l’accesso.

Epstein ha scritto nell’annuncio:

Questa modifica è stata apportata a causa della natura di alto profilo di tali plug-in e del rischio di abuso se un plug-in viene fornito a qualcuno che si rivela essere dannoso. Ci auguriamo che ciò impedisca problemi come la trasformazione di un plug-in in evidenza in un plug-in di upsell premium.

I dettagli del dietro le quinte sono stati omessi dal post. Presumibilmente, il team di revisione del plugin ricontrollerebbe le modifiche richieste o le bloccherebbe se qualcosa sembrasse storto.

IL categoria in primo piano mostra i primi plugin che gli utenti di WordPress vedono dalla schermata di amministrazione Plugin > Aggiungi nuovo. IL categoria beta appare per primo nelle versioni di sviluppo.

Plugin in primo piano tramite l’amministratore di WordPress. Le installazioni attive vanno da poche decine a oltre 5 milioni per i due gruppi. Il numero però non conta, come sottolinea Epstein nell’annuncio. “Se un plug-in per 2 utenti viene reso un plug-in in primo piano, avrà questa limitazione.”

Sono disponibili nove plug-in in primo piano e 15 beta. Molti di questi ultimi hanno un numero basso di installazioni e alcuni non vengono aggiornati da oltre mezzo decennio. Probabilmente è necessario fare un po’ di pulizia della casa.

Il numero limitato di plugin in evidenza non corre il rischio di passare di mano. La maggior parte è di proprietà del progetto WordPress stesso o di Automattic.

L’annuncio sembra quasi che non sia cambiato molto. Tuttavia, è benvenuta la garanzia che i malintenzionati abbiano più ostacoli da superare quando acquisiscono plug-in in primo piano e beta.

Il vero pericolo con i cambiamenti di proprietà risiede negli altri oltre 59.000 plugin nella directory. Non hanno tali protezioni aggiuntive.

Quasi un anno fa ho iniziato ricevere segnalazioni sul plug-in della modalità oscura sembrava stesse facendo qualcosa di sospetto. Una volta proposto un plugin in primo piano, è passato dall’essere un semplice strumento per cambiare la combinazione di colori dell’amministratore di WordPress a una copia del progetto editor premium Iceberg.

Questa nuova modifica alle regole non sarebbe entrata in vigore per la modalità oscura se fosse esistita un anno fa. Non è mai arrivato al punto ufficialmente sancito di diventare un plugin in evidenza o beta.

C’è un biglietto di 17 mesi per notificare agli utenti i cambiamenti di proprietàma ci sono limiti a ciò che è possibile fare con un tale sistema. Ad esempio, l’acquisizione di un’azienda non riflette necessariamente i cambiamenti su WordPress.org.

Ci sono stati casi chiari e documentati di sviluppatori e agenzie che hanno acquisito un plugin e lo hanno riutilizzato. La modalità oscura aveva solo poche migliaia di utenti quando i nuovi proprietari la cambiarono. Nel caso di WP User Avatar, molti dei suoi 400.000 utenti hanno dovuto affrontare il problema conseguenze di un passaggio notturno a una soluzione di adesione completa. Non ho dubbi sul fatto che il team di revisione dei plugin rilevi casi di natura più dannosa.

Sarebbe un incubo gestionale per il team di revisione dei plugin richiedere l’approvazione manuale ogni volta che il proprietario di un plugin decide di aggiornare l’elenco dei committer. Tuttavia, modificarlo per i plugin in primo piano e beta è almeno un passo nella giusta direzione.

-

La vulnerabilità del plugin WordPress espone i siti web all’esecuzione di codice in modalità remota

È stata scoperta una vulnerabilità di sicurezza critica in un popolare plugin di WordPress, Backup Migration, che è attualmente installato su oltre 90.000 siti web. La vulnerabilità, tracciata come CVE-2023-6553 e con un punteggio di gravità di 9,8 su 10, consente agli aggressori di ottenere l’esecuzione di codice in modalità remota e compromettere completamente i siti Web vulnerabili.

Il team di cacciatori di bug, noto come Nex Team, ha rilevato la falla di sicurezza e l’ha segnalata alla società di sicurezza di WordPress Wordfence nell’ambito del loro programma bug bounty. Questa vulnerabilità interessa tutte le versioni del plug-in Backup Migration fino alla versione 1.3.6 inclusa. Ciò che rende questa vulnerabilità particolarmente preoccupante è che può essere sfruttata con attacchi a bassa complessità che non richiedono l’interazione dell’utente.

Sfruttando CVE-2023-6553, gli aggressori non autenticati possono eseguire l’iniezione di codice PHP tramite il file “/includes/backup-heart.php”. Ciò consente loro di assumere il controllo dei siti Web presi di mira ed eseguire comandi arbitrari sul server sottostante. In sostanza, gli autori delle minacce possono includere il proprio codice PHP dannoso, garantendo loro il pieno controllo nel contesto di sicurezza dell’istanza WordPress compromessa.

BackupBliss, il team di sviluppo dietro il plugin, ha risposto rapidamente alla segnalazione di Wordfence e ha rilasciato una patch nel giro di poche ore. Tuttavia, le statistiche di WordPress.org indicano che quasi 50.000 siti Web che utilizzano le versioni vulnerabili di Backup Migration non hanno ancora implementato la patch. Ciò li espone al rischio di potenziali attacchi che sfruttano CVE-2023-6553.

È fondamentale che gli amministratori di WordPress proteggano tempestivamente i propri siti Web per impedire l’accesso non autorizzato e il potenziale sfruttamento da parte di attori malintenzionati. Si consiglia vivamente di agire immediatamente per aggiornare il plug-in di migrazione del backup alla versione 1.3.8 o successiva.

Oltre a questa vulnerabilità, gli amministratori di WordPress dovrebbero prestare attenzione alle campagne di phishing che li prendono di mira in modo specifico. Queste campagne tentano di indurre gli amministratori a installare plugin dannosi utilizzando falsi avvisi di sicurezza di WordPress. Questi avvisi affermano falsamente di risolvere una vulnerabilità fittizia tracciata come CVE-2023-45124.

Garantire la sicurezza e la protezione dei siti Web WordPress richiede una vigilanza costante. In un recente aggiornamento, WordPress ha risolto una vulnerabilità della catena POP (Property Oriented Programming) che poteva comportare l’esecuzione arbitraria di codice PHP. Questa vulnerabilità è particolarmente pericolosa se combinata con determinati plugin nelle installazioni multisito. Pertanto, gli amministratori dovrebbero aggiornare regolarmente i propri plug-in e rimanere consapevoli delle potenziali minacce per mantenere sicuri i propri siti Web.